Wer die Inhalte des Videos noch einmal in Ruhe nachlesen möchte, der findet im folgenden Text alles Wissenswerte …

Cyberangriffe sind als ernstzunehmende Bedrohung im Bewusstsein mittelständischer Unternehmer inzwischen längst angekommen. Und dennoch sind sich viele unsicher, wie das Thema zu bewerten ist. IT- und Informations-Sicherheit ist nämlich nicht produktiv – es kostet im Gegenteil sogar Ressourcen und Geld. Wie geht man mit dieser Situation als Geschäftsführer eines Mittelstandunternehmens um? Wie lässt sich ein Kompromiss aus einer „ausreichenden Absicherung“ hin zu einem „akzeptablen finanziellen Aufwand“ finden? Dieses Video gibt einen Überblick, über die wichtigsten Lösungsansätze, wie IT- und Informationssicherheit im Mittelstand erreicht werden kann. Schauen wir uns als erstes eine kurze Grafik dazu an – um die Dinge, die man für die IT-und Informationsicherheit tun kann, besser zu verstehen.

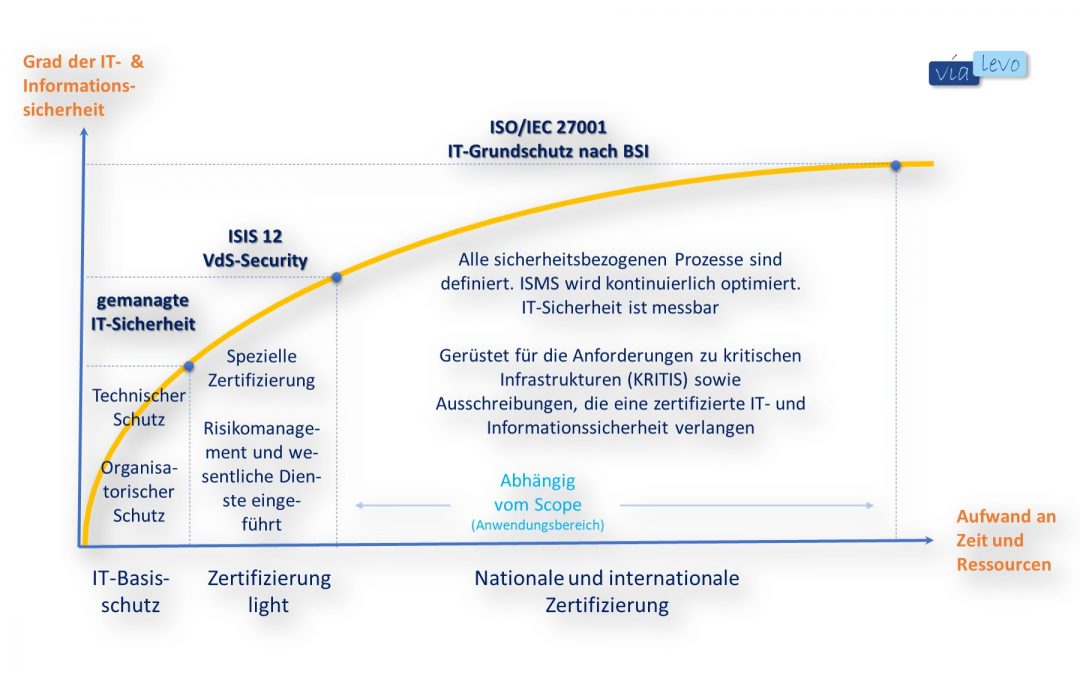

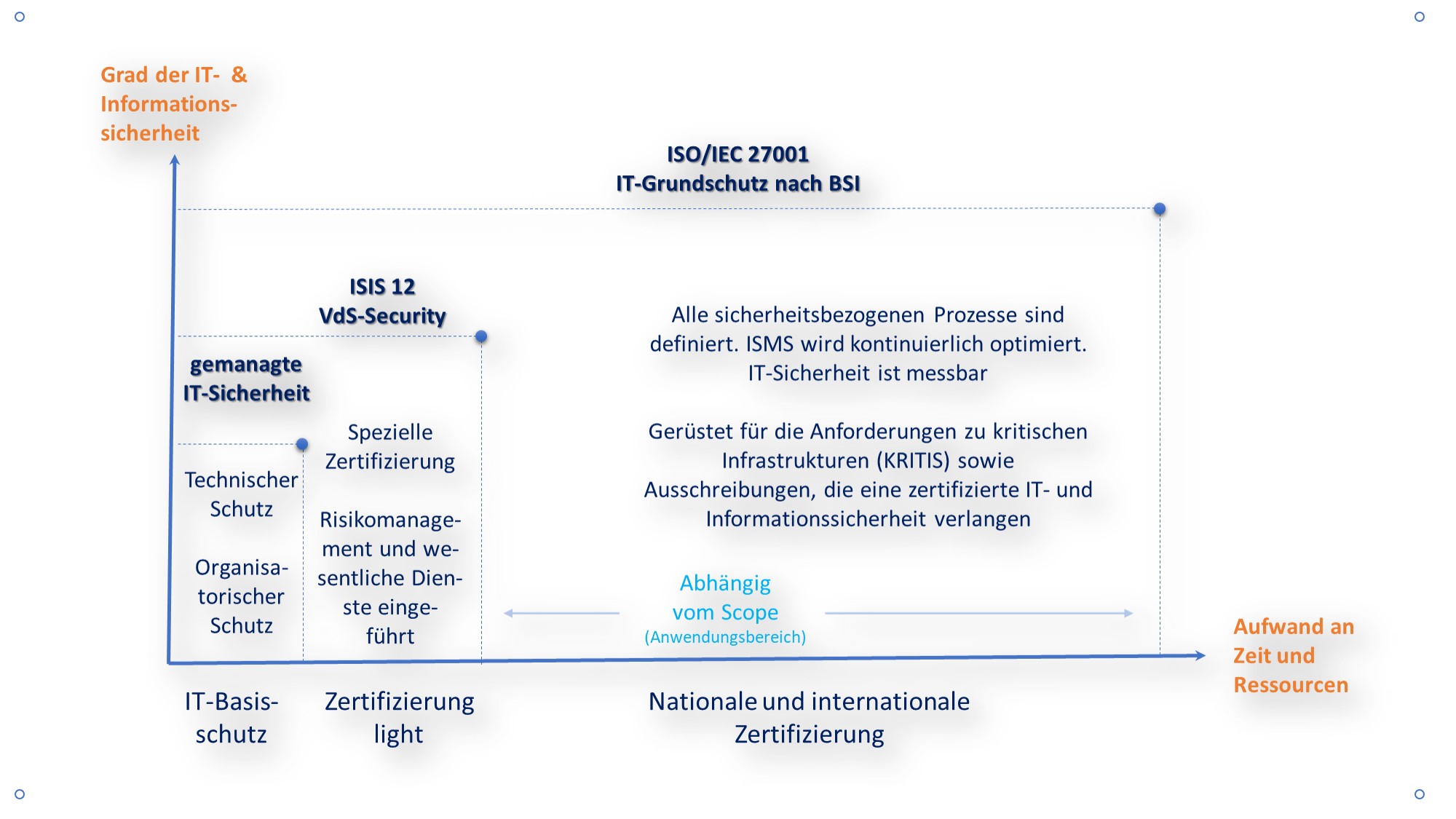

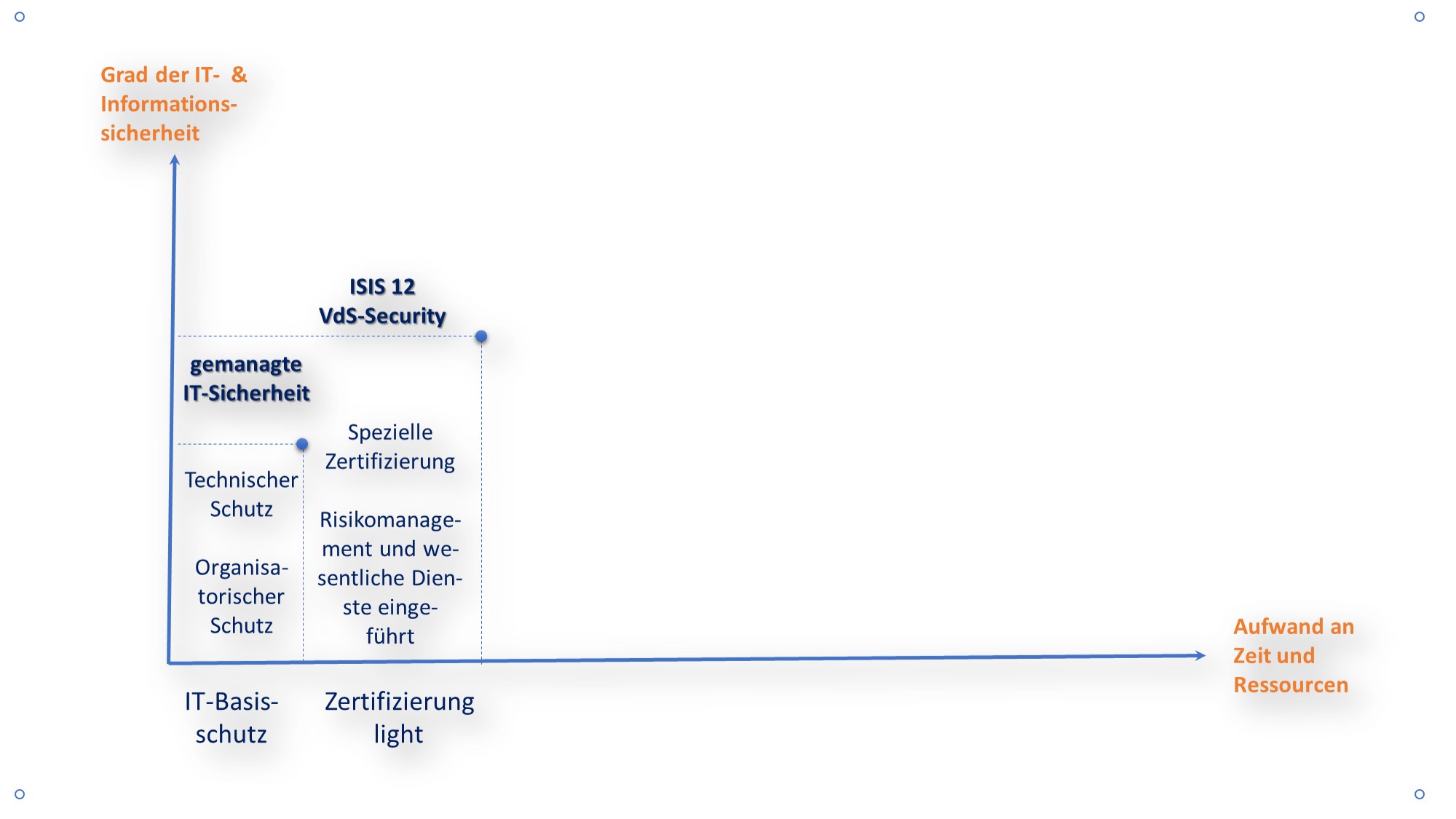

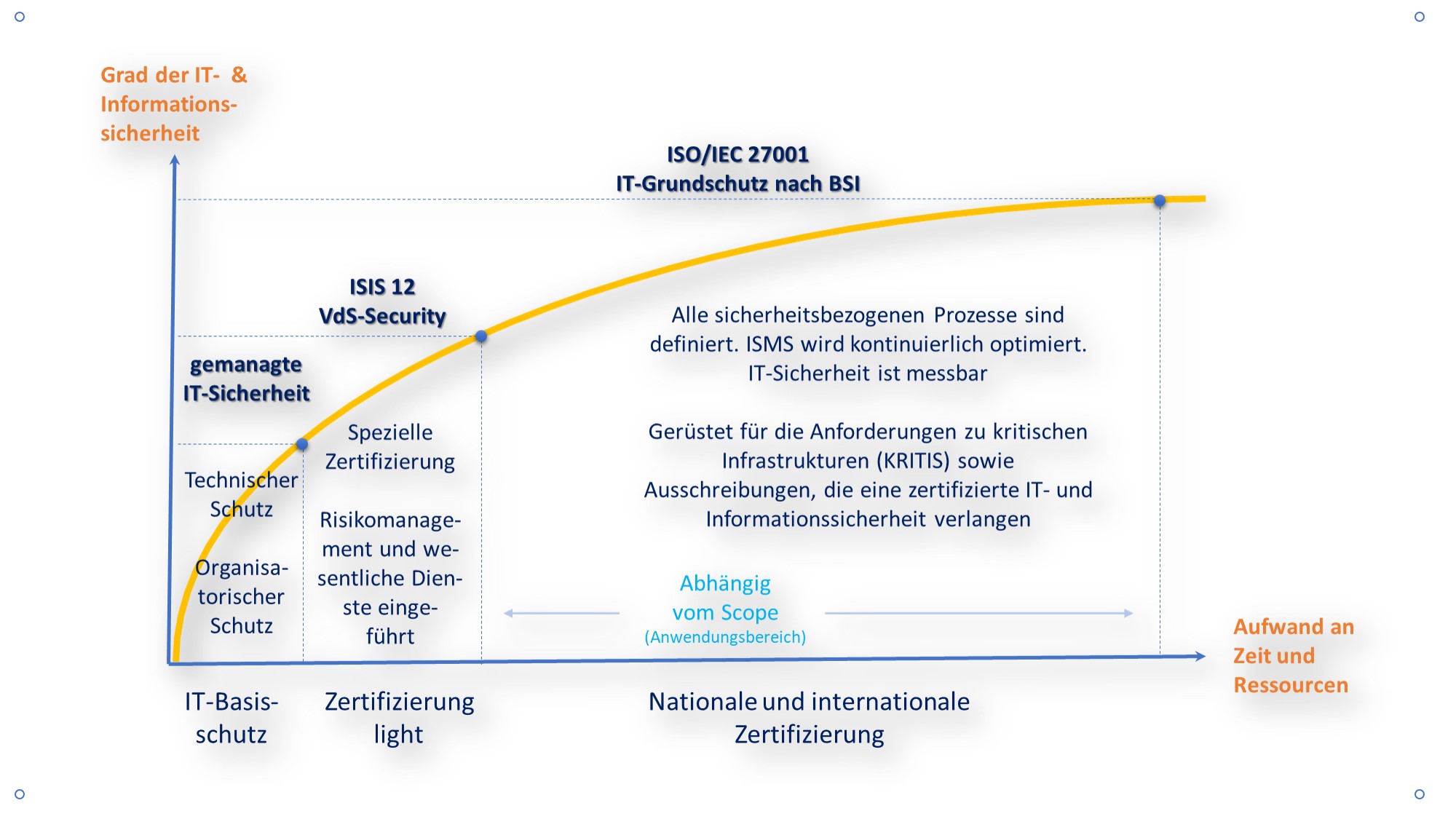

Die Abbildung (zum Vergrößern bitte anklicken) zeigt den Zusammenhang zwischen dem Aufwand, den man erbringen muss, um sich abzusichern – und dem Sicherheitsniveau, das man dabei erreichen kann. Jetzt könnte man denken, hier besteht ein linearer Zusammenhang. Das ist aber, wie wir im Verlauf noch sehen werden, nicht der Fall! Denn viele, die sich mit dem Thema eingängig beschäftigen, können bestätigen, dass man mit einigen wesentlichen Maßnahmen bereits eine gute Basis-Absicherung erreichen kann.

Die Abbildung (zum Vergrößern bitte anklicken) zeigt den Zusammenhang zwischen dem Aufwand, den man erbringen muss, um sich abzusichern – und dem Sicherheitsniveau, das man dabei erreichen kann. Jetzt könnte man denken, hier besteht ein linearer Zusammenhang. Das ist aber, wie wir im Verlauf noch sehen werden, nicht der Fall! Denn viele, die sich mit dem Thema eingängig beschäftigen, können bestätigen, dass man mit einigen wesentlichen Maßnahmen bereits eine gute Basis-Absicherung erreichen kann.

IT- und Informationssicherheit: Der IT-Basis-Schutz

Nennen wir diesen Grad der IT-Sicherheit einmal „Basis-Schutz“ – denn gemeint ist damit eine einfache gemanagte IT- und Informationssicherheit. Hier sind grundsätzliche technische Maßnahmen, wie ein Virenscanner, eine Firewall, ein regelmäßiges Daten-Backup, oder ein Patch-Management gemeint – um nur einige wesentliche Maßnahmen zu nennen.

Darüber hinaus gilt hier aber auch ein grundsätzlicher – organisatorischer – Schutz, der Fragen, wie die folgenden, klärt:

Darüber hinaus gilt hier aber auch ein grundsätzlicher – organisatorischer – Schutz, der Fragen, wie die folgenden, klärt:

„Wer kümmert sich im Unternehmen verbindlich um die IT-Sicherheit?“, „Wie häufig und regelmäßig wir die Sicherheit überprüft?“ und ganz wichtig „Was tun wir in dem Fall, wenn unser System gehackt wird?“

Hier es geht also um zuvor festgelegte Notfallmaßnahmen“.

IT- und Informationssicherheit: Zertifizierung „light“ – ISIS12 und VdS-Security

Kommen wir zur nächsten Stufe: Inzwischen gibt es Organisationen, die sich speziell für Mittelstandunternehmen Gedanken zum Thema IT-Sicherheit machen. Ihr Ziel ist es, der IT- und Informationssicherheit einen gewissen formaler Rahmen zu geben. Formal soll hier heißen, dass z.B. ein standardisiertes Risikomanagement durchgeführt wird, und dass die wesentlichen Abläufe in gleicher Art und Weise umgesetzt und dokumentiert werden.

Diese Organisationen bieten an, dass sich Unternehmen nach dieser speziellen Vorgehensweise auch zertifizieren lassen können. Im Hinblick auf die später noch darzustellenden „internationalen“ Zertifizierungsmöglichkeiten, würden wir diesen Weg als „Zertifizierung light“ bezeichnen.

In diesem Zusammenhang sind insbesondere zwei Organisationen zu nennen: Da ist zum einen das bayrische IT-Security Cluster mit Sitz in Regensburg. Dieser Verbund hat eine Methodik erschaffen, die als ISIS 12 bezeichnet wird. Nach dieser Systematik können sich mittelständische Unternehmen in 12 aufeinanderfolgenden Schritten testieren lassen.

Die VdS Schadenverhütung ist ein weiteres Institut für Unternehmenssicherheit. Und in diesem Zusammenhang ist es wichtig darauf hinzuweisen: Sie ist eine 100%ige Tochter des Gesamtverbandes der Deutschen Versicherungswirtschaft. In Rahmen ihres Ansatzes wurde ein 4-stufiges Verfahren entwickelt – das die Module „Bronze“, „Silber“, „Gold“ und „Platin“ zur Verfügung stellt. Zu diesem gestuften Verfahren wird neben einer Beschreibung des Vorgehens auch eine direkte Unterstützung für die Umsetzung angeboten. Obwohl es sich hier um ein Sicherheits- Verfahren handelt, ist der Versicherungsprodukt-Charakter – dargestellt in den Modulen Bronze bis Gold – nicht zu leugnen.

In der dritten Stufe geht es nun darum, ein Höchstmaß an Sicherheit zu erlangen. Dies ist insbesondere für die Unternehmen interessant, die aufgrund von Ausschreibungen eine Zertifizierung in der IT-Sicherheit benötigen. Zunehmend fordern aber auch sehr große Unternehmen und Konzerne von ihren Zulieferern ein Sicherheits-Zertifikat. Für all diese Mittelstandsunternehmen bieten sich folgende Lösungsmöglichkeiten an:

Abhängig vom Gegenstand der Betrachtung – also der Frage, „soll das ganze Unternehmen oder lediglich ein Bereich“ zertifiziert werden, kann der Aufwand sehr unterschiedlich ausfallen. So sind die Aufwände für einen klar abgegrenzten und überschaubaren Bereich zur Erlangung eines internationalen Zertifikates nicht viel größer, als dies bei der eben vorgestellten „Light-Version“ der Fall ist. Hier sollte man Aufwände und Zielsetzung genau vergleichen – bevor man sich für einen Weg abschließend entscheidet. Denn wenn man einmal eine Entscheidung getroffen hat, wird man nicht mehr so schnell das Verfahren wechseln.

Aber kommen wir nun zu den beiden wichtigsten Lösungsansätzen für diese Zielgruppe: Das sind die Zertifizierungsansätze der ISO-Norm 27001 und des IT-Grundschutzes nach BSI.

IT- und Informationssicherheit im Mittelstand: IT-Sicherheitsnorm ISO 27001

Das ISO-Zertifikat ist ein international anerkanntes – und damit auch die am häufigsten gewählte Beurkundung. Es bietet Organisationen aller Art und Größe klare Leitlinien für die Planung, Umsetzung, Überwachung und Verbesserung ihrer Informations-sicherheit. Die Anforderungen sind generell anwendbar, z. B. gelten sie für private oder öffentliche Unternehmen als auch für gemeinnützige Institutionen gleichermaßen. Die zentrale Forderung der ISO-Norm – und damit Grundvoraussetzung für eine Zertifizierung – ist die Einführung eines sogenannten Informationssicherheits-Management-Systems, kurz ISMS genannt.

In einem weiteren Schritt sind die Werte der Organisation zu klassifizieren und alle Prozesse zu dokumentieren. Zudem sind alle Risiken zu benennen, zu bewerten und zu überwachen. Das Ergebnis dieser Schritte ist eine priorisierte Maßnahmen-Liste, deren Umsetzung das Unternehmen auf ein höheres Sicherheitslevel hievt.

IT-Sicherheitsnorm IT-Grundschutz / BSI

Es gibt neben der ISO Norm auch eine deutsche Alternative: nämlich den IT-Grundschutz nach BSI. Das hört sich jetzt etwas zurückhaltend an – ist es aber nicht. Mit Grundschutz ist hier nicht die bereits erwähnte Basisabsicherung gemeint, sondern eher ein „grundsätzlich umfassender“ Schutz der IT- und Informationssicherheit. Dieses Verfahren wurde vom Bundesamt für Sicherheit und Information (kurz BSI) entwickelt.

Beide Normen unterscheiden sich hinsichtlich ihrer Ziele nicht wesentlich. Allerdings ist der Weg der Umsetzung durchaus unterschiedlich. Während die ISO-Norm für die Umsetzung viele Freiheitsgrade lässt, ist der IT-Grundschutz-Ansatz streng formal geregelt. Dies zeigt sich insbesondere in der Dokumentation: Der BSI-Ansatz bietet hier stolze 4.000 Seiten zur Anleitung – die ISO-Norm umfasst ganze 42 Seiten im Original – und lässt somit sehr viel mehr Raum für die Ausgestaltung.

Nach dieser kurzen Darstellung der grundsätzlichen Möglichkeiten zur IT- und Informationssicherheit, kann man als Fazit folgendes festhalten:

Als Erstes wird man feststellen, dass der Zusammenhang zwischen Aufwand und Sicherheit – wie eingangs erwähnt – kein linearer ist. Vielmehr begünstigt er erste und grundsätzliche Aktivitäten sehr viel stärker, als es bei einer umfangreichen Ausgestaltung der Fall ist.

Als Erstes wird man feststellen, dass der Zusammenhang zwischen Aufwand und Sicherheit – wie eingangs erwähnt – kein linearer ist. Vielmehr begünstigt er erste und grundsätzliche Aktivitäten sehr viel stärker, als es bei einer umfangreichen Ausgestaltung der Fall ist.

Die gute Nachricht ist also, dass mit einem sogenannten Basis-Schutz bereitsein ein gutes Maß an Sicherheit erreicht werden kann. In einem weiteren Video werde ich darstellen, welche Maßnahmen dies im Einzelnen sind – und wie hoch die Aufwände dazu sind. Wer also kein Zertifikat braucht, und in erster Linie eine pragmatische IT- und Informationsicherheit herstellen möchte, ist mit diesem Schritt gut beraten. Wer hingegen einen formaleren Rahmen wünscht, und mit dem Testat einer Mittelstandsorganisation seinen Kunden Informationssicherheit anzeigen möchte, der ist mit einem der beiden Ansätze „ISIS 12“ bzw. dem „VdS-Security-Ansatz“ gut beraten. Die Aufwände sind hier um einiges höher als bei einem Basis-Schutz. Man ist im Unterschied dazu auch finanziell und inhaltlich stärker gebunden. Das heißt, man kann insbesondere für eine Zertifizierung keine Schritte auslassen oder gar niedriger priorisieren.

Die dritte Möglichkeit richtet sich an diejenigen Unternehmen, die eine Zertifizierung im Wettbewerbs benötigen. Sei es aufgrund von Ausschreibungen oder als Zulieferer großer Unternehmen, die eine Zertifizierung explizit fordern. Der Aufwand ist hier deutlich größer als bei den beiden vorhergehenden Alternativen. Unter einem Jahr und ohne einen internen Experten, der als „Informations-Sicherheitsbeauftragter“ die Schritte begleitet, ist die Zertifizierung nicht durchführbar.

Durch einen externen Berater kann man dies sicherlich beschleunigen – aber auch dabei sollte ein Sicherheits-Beauftragter und die Geschäftsführung stets involviert sein. Auch dazu werde ich – insbesondere für die Norm ISO-27001 – weitere Videos vorstellen, die einen genaueren Einblick in den Aufbau und Umsetzung geben.

Zum Abschluss hoffe ich, dass dieses Video einen pragmatischen Überblick verschafft hat. Dass deutlich geworden ist, welche Lösungsansätze es für Mittelstandsunternehmen – je nach Zielsetzung – gibt.

Weitere Fragen beantworte ich gerne über die mail-Adresse: info@vialevo.de. Über Anmerkungen, Hinweise und Kommentare würde ich mich sehr freuen. Viel Spaß auf jeden Fall – mit diesem, vielleicht eher trockenen, aber dennoch sinnvollen Thema.