Wer die Inhalte des Videos noch einmal in Ruhe nachlesen möchte, der findet im folgenden Text alles Wissenswerte …

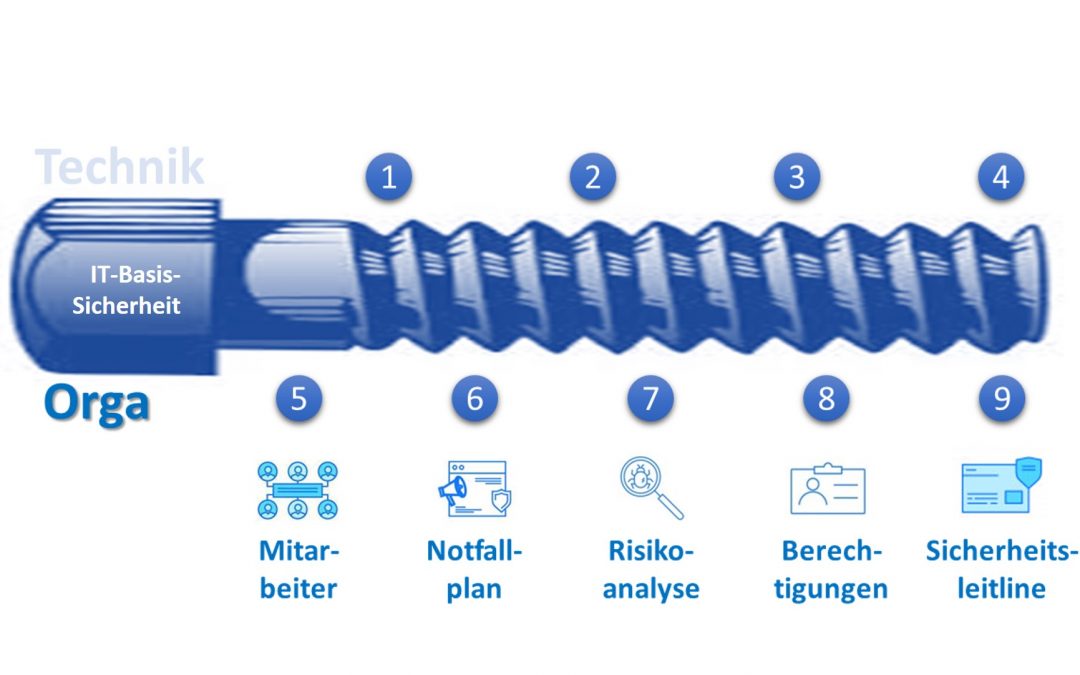

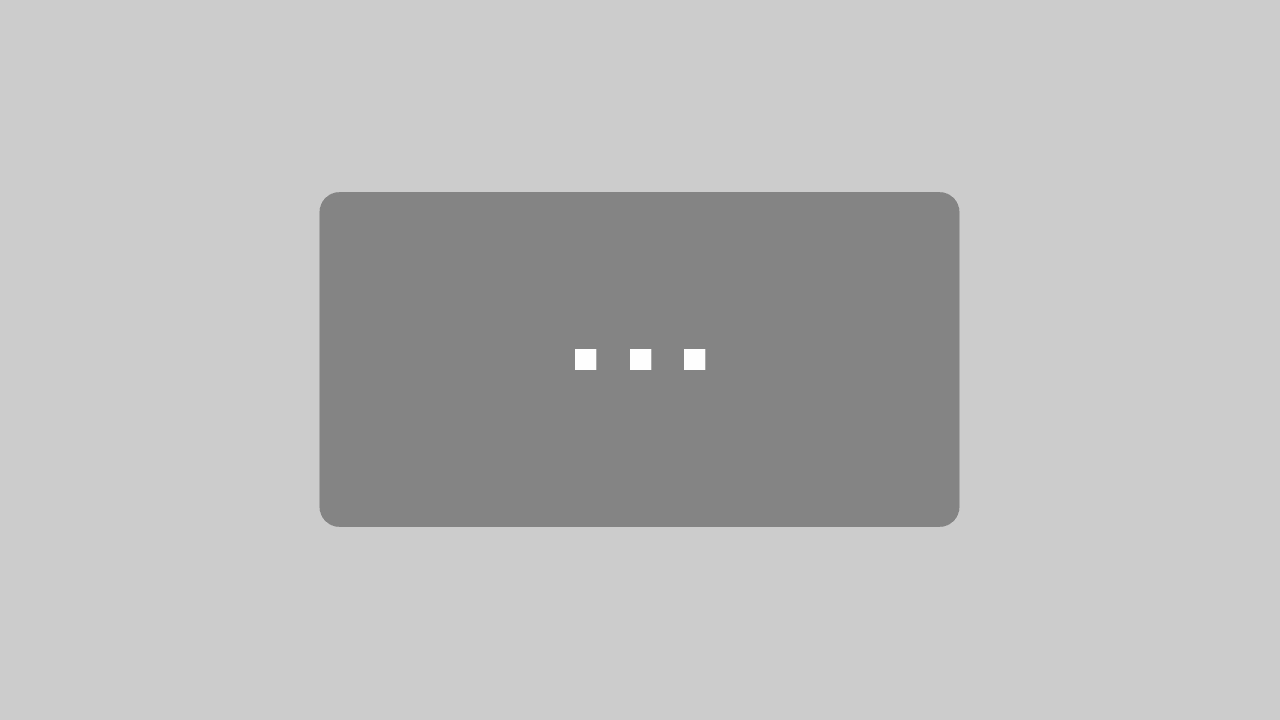

In diesem Video geht es wiederum um die sogenannte „IT-Basis-Sicherheit für mittelständische Unternehmen“. Im ersten Teil habe ich Ihnen ja bereits die technischen Maßnahmen näher vorgestellt. In diesem zweiten Teil soll es nun um die vielleicht noch wichtigeren – aber leider oft unterschätzten – organisatorischen Maßnahmen gehen.

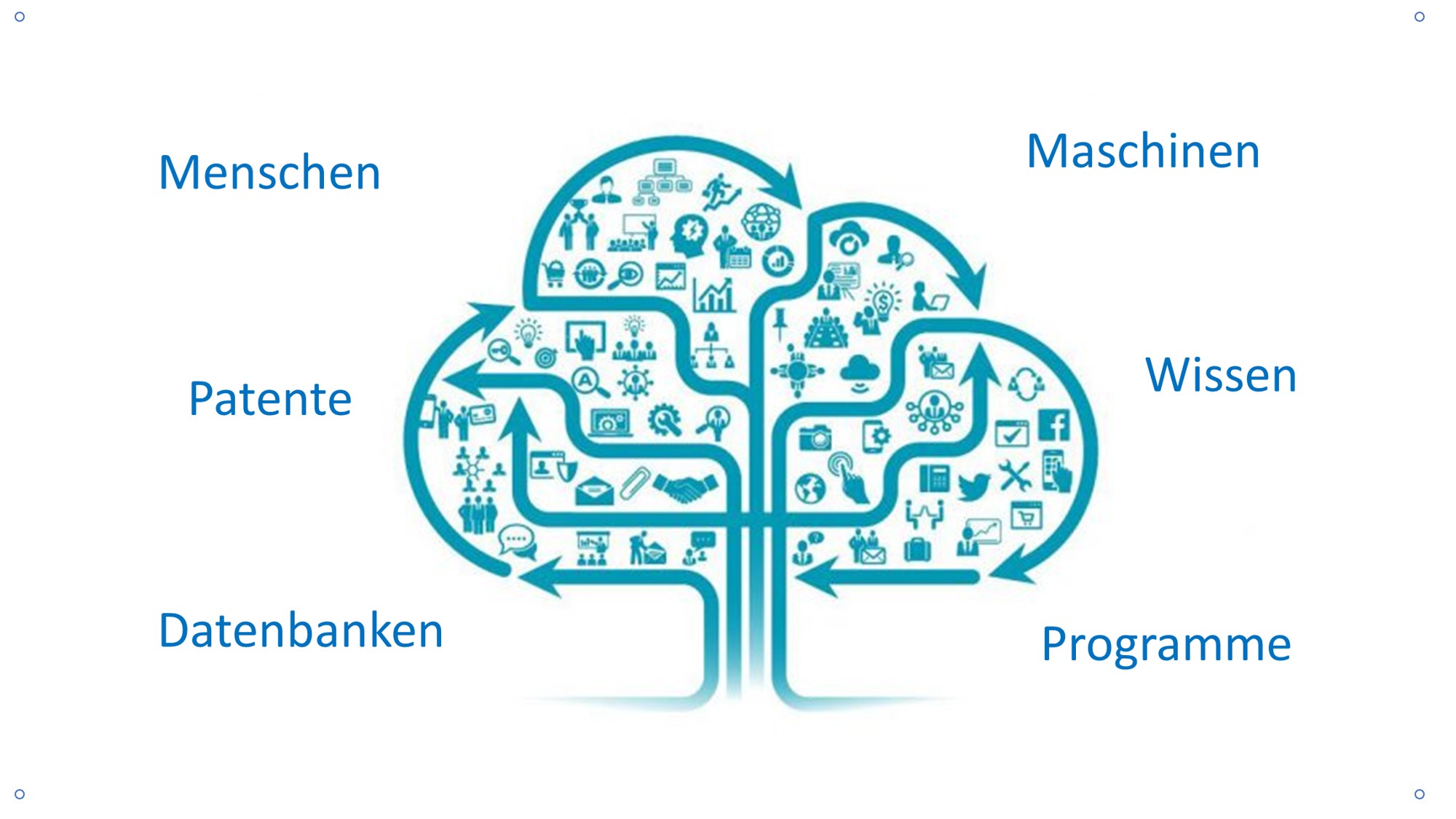

Sehr Viele Unternehmer argumentieren, dass technische Tools, wie eine Firewall oder ein Virenscanner für die Sicherheit absolut ausreichend sind. Die Praxis beweist jedoch, dass es sich genau anders herum verhält: Der Faktor Mensch ist nämlich das größere Risiko in einem Unternehmen.

Sehr Viele Unternehmer argumentieren, dass technische Tools, wie eine Firewall oder ein Virenscanner für die Sicherheit absolut ausreichend sind. Die Praxis beweist jedoch, dass es sich genau anders herum verhält: Der Faktor Mensch ist nämlich das größere Risiko in einem Unternehmen.

Denn technische Schutzmaßnahmen können noch so gut sein – wenn aber nachlässig und sorglos mit Daten, Programmen und Rechnern umgegangen wird – nützen sie recht wenig. Worum geht es also bei der organisatorischen Sicherheit?

Für Unternehmen ist es unerlässlich, ihre Mitarbeiter für das Thema Informationssicherheit zu sensibilisieren – indem sie sie angemessen unterweisen. Wichtig ist dabei, IT-Security-Verhaltensregeln so zu gestalten, dass sie auch den realen Anforderungen von Unternehmen und Mitarbeitern genügen – denn nur dann werden sie auch akzeptiert.

Ein weiterer Aspekt, dem jedes Unternehmen die höchste Priorität einräumen sollte, ist der Notfallplan. Jeder im Unternehmen – insbesondere die Führungskräfte – sollten genau wissen, was zu tun ist, wenn ein System gelöscht, blockiert oder gar gehackt wurde, damit die Ausfallzeit und der Wiederaufbau des normalen Betriebs so kurz wie möglich sind. Weitere organisatorische Maßnahmen für eine effektive IT-Basis-Sicherheit sind die folgenden Punkte:

- Die Analyse potenzieller Risiken im Unternehmen.

- der Entwurf eines Berechtigungskonzeptes, und in diesem Zusammenhang

- die Etablierung einer klaren und auch angewendeten Sicherheitsrichtlinie.

MITARBEITERUNTERWEISUNG

Oft sind es Mitarbeiter, die die Gefahren aus dem Internet nicht erkennen – und durch ihr unachtsames Verhalten dafür sorgen, dass Daten in falsche Hände geraten. Oder dass Systeme durch Malware gezielt kompromittiert werden. Der Mensch ist vermeintlich das schwächste Glied der Sicherheitskette. Und genau deshalb wird er zum erklärten Ziel der Angreifer – und dabei zu einem der größten Risikofaktoren für Ihr Unternehmen. Aber wie können Sie diesen Risikofaktor innerhalb Ihres Unternehmens in den Griff bekommen?

Oft sind es Mitarbeiter, die die Gefahren aus dem Internet nicht erkennen – und durch ihr unachtsames Verhalten dafür sorgen, dass Daten in falsche Hände geraten. Oder dass Systeme durch Malware gezielt kompromittiert werden. Der Mensch ist vermeintlich das schwächste Glied der Sicherheitskette. Und genau deshalb wird er zum erklärten Ziel der Angreifer – und dabei zu einem der größten Risikofaktoren für Ihr Unternehmen. Aber wie können Sie diesen Risikofaktor innerhalb Ihres Unternehmens in den Griff bekommen?

Das Stichwort lautet hier: Security Awareness . Mit diesem Begriff ist eine Sensibilisierung des Menschen für mögliche Bedrohungen hinsichtlich der IT-Systeme gemeint. Und dieses Bewusstsein lässt sich bereits mit einfachen Maßnahmen schulen.

Oder plastischer ausgedrückt: Die Mitarbeiter eines Unternehmens sollten angehalten werden, einen eigenen „Riecher“ für potenzielle Gefahren zu entwickeln – Sie werden damit zu einer wichtigen Barriere in Sachen Cyber-Sicherheit. Das hilft übrigens nicht nur dem Unternehmen – auch im privaten Bereich profitiert der Mitarbeiter davon.

Oder plastischer ausgedrückt: Die Mitarbeiter eines Unternehmens sollten angehalten werden, einen eigenen „Riecher“ für potenzielle Gefahren zu entwickeln – Sie werden damit zu einer wichtigen Barriere in Sachen Cyber-Sicherheit. Das hilft übrigens nicht nur dem Unternehmen – auch im privaten Bereich profitiert der Mitarbeiter davon.

Die Schulung aller Mitarbeiter im Unternehmen ist dabei die bekannteste und auch wichtigste Maßnahme – und dies sollte regelmäßig geschehen, damit sich das Sprichwort „aus den Augen, aus dem Sinn“ erst gar nicht einschleichen kann. Hier einige Beispiele für wichtige Sensibilisierungs-Themen – in Form der bekannten Checkliste:

- Unterrichten Sie die Mitarbeiter über ihre IT-Nutzungsrechte und –pflichten.

- Informieren Sie über zentrale Vorgaben, wie z.B. die Speicherung von Daten oder darüber – welche Informationen nach außen gegeben werden dürfen – und welche nicht.

- Geben Sie Hinweise und Tipps zum sicheren Umgang mit E-Mails

- Weisen Sie auf weitreichende Gefahren bei der Anwendung mobiler Geräte hin

NOTFALLPLAN

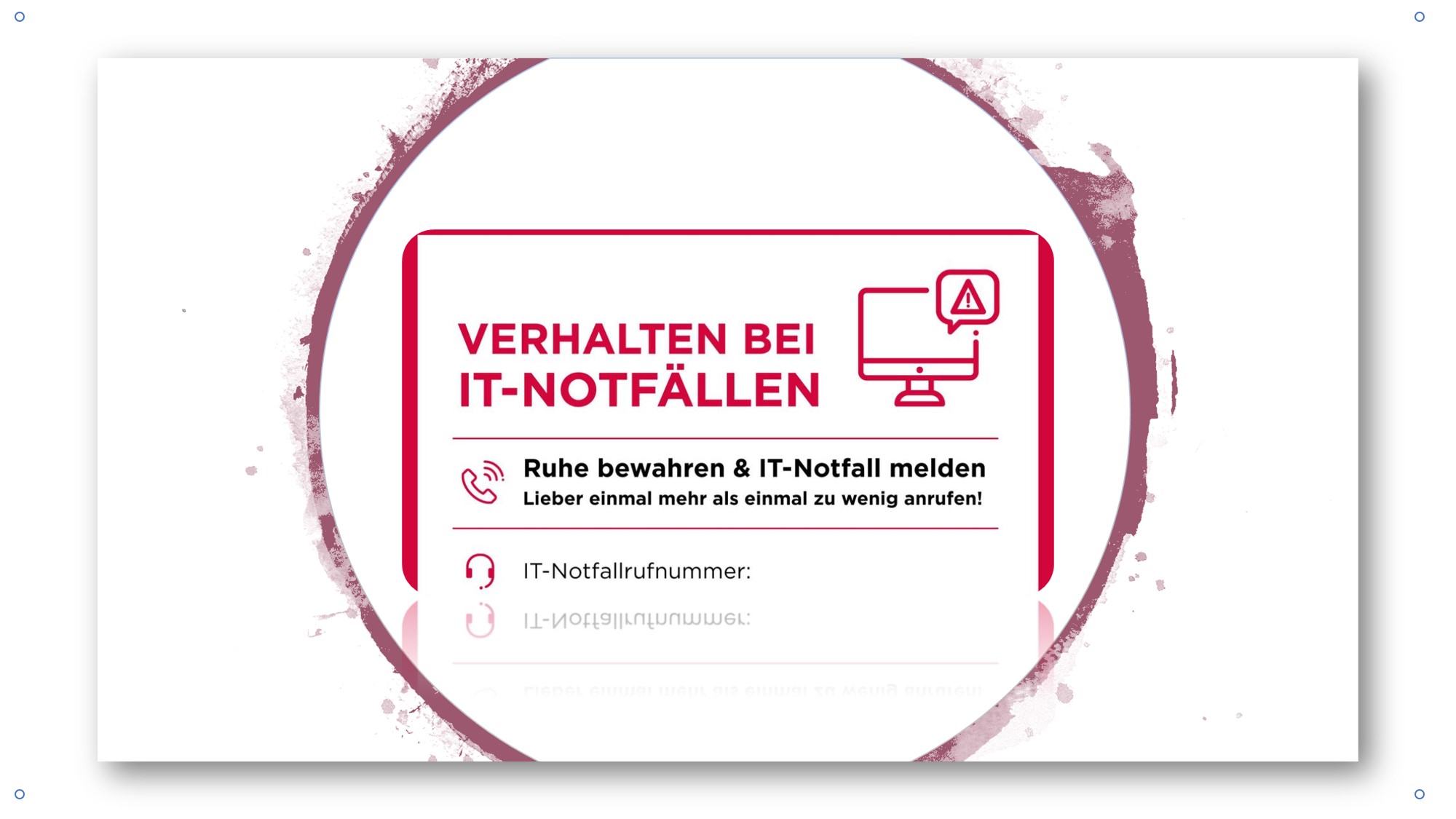

Kommt es in einem Unternehmen – trotz aller vorbeugenden Maßnahmen zu einem Schadensfall – so ist es notwendig, dass der gesamte IT-Betrieb mit seinen Systemen – also inklusive aller Komponenten, Anwendungen und Prozessen – schnellstmöglich wiederhergestellt wird. Denn je nach Grad der Digitalisierung kann eine nicht funktionierende Informationstechnik sehr lange Ausfallzeiten bedeuten.

Aus diesem Grund sollte jedes Unternehmen einen Notfallplan – und hier speziell – ein Notfallhandbuch entwickeln. In einem Notfallhandbuch werden für mögliche Schadensfälle Ansprechpartner und Maßnahmen zur Wiederherstellung der ausgefallenen Funktionen festgelegt und beschrieben.

Aus diesem Grund sollte jedes Unternehmen einen Notfallplan – und hier speziell – ein Notfallhandbuch entwickeln. In einem Notfallhandbuch werden für mögliche Schadensfälle Ansprechpartner und Maßnahmen zur Wiederherstellung der ausgefallenen Funktionen festgelegt und beschrieben.

Über solch ein Notfall-Szenario müssen alle Mitarbeiter kontinuierlich informiert und geschult werden. Jeder Mitarbeiter sollte insbesondere Kenntnis über den Standort des Notfallhandbuches haben. Hier wieder eine kurze Checkliste der wichtigsten Punkte, die dabei zu berücksichtigen sind

- Erstellen Sie ein Notfallhandbuch! Kurz, präzise und anschaulich, denn im Notfall bleibt nicht viel Zeit, um lange Texte zu lesen.

- Legen Sie einen Verantwortlichen als ersten Ansprechpartner fest – bestimmen Sie zudem einen Stellvertreter- denn der Notfall kennt keinen Urlaub.

- Schulen Sie alle – und dies ist wirklich wichtig – ALLE Mitarbeiter

- Halten Sie das Notfallhandbuch stets aktuell und platzieren Sie mehrere Kopien so, dass jeder Zugang hat.

RISIKOANALYSE

Die Analyse von Risiken ist ein Aspekt, der in großen Unternehmen meist verpflichtend ist – in mittelständischen Unternehmen aber eher weniger zum Tragen kommt. Was ist damit gemeint? Einfach gesagt ist es die Identifikation der „Kronjuwelen“ eines Unternehmens – und damit eine Bewertung des Risikos, dass diese entwendet, zerstört oder blockiert werden können.

Die Analyse von Risiken ist ein Aspekt, der in großen Unternehmen meist verpflichtend ist – in mittelständischen Unternehmen aber eher weniger zum Tragen kommt. Was ist damit gemeint? Einfach gesagt ist es die Identifikation der „Kronjuwelen“ eines Unternehmens – und damit eine Bewertung des Risikos, dass diese entwendet, zerstört oder blockiert werden können.

Eine Risikoanalyse beantwortet die Frage, welcher Schaden entsteht, wenn die Unternehmenswerte generell gefährdet sind. Und darüber hinaus muss eine Einschätzung darüber getroffen werden, auf welchem Wege dies überhaupt geschehen könnte.

Nehmen wir als Beispiel eine Datenbank, in der alle Kundendaten mit Kontakten, Angeboten, und vielleicht auch einer spezifischen Vertriebsnotiz versehen ist. Stellt diese Datenbank einen Unternehmenswert dar? In jedem Fall! Denn kommt diese Datei in unbefugte Hände oder gar in die Hände des Wettbewerbs, kann das weitreichende Auswirkungen auf das Geschäft haben. Die zentralen Fragen im Rahmen unserer „Beispiel-Risikoanalyse“ wären also folgende:

Nehmen wir als Beispiel eine Datenbank, in der alle Kundendaten mit Kontakten, Angeboten, und vielleicht auch einer spezifischen Vertriebsnotiz versehen ist. Stellt diese Datenbank einen Unternehmenswert dar? In jedem Fall! Denn kommt diese Datei in unbefugte Hände oder gar in die Hände des Wettbewerbs, kann das weitreichende Auswirkungen auf das Geschäft haben. Die zentralen Fragen im Rahmen unserer „Beispiel-Risikoanalyse“ wären also folgende:

- Welche Schäden würden durch das „Hacken“ dieser Datenbank entstehen?

- Wie lässt sich die Datei gegen unerwünschte Zugriffe sichern?

- Auf welchem Wege könnte die Datenbank – nach der Sicherung – dennoch kompromittiert werden? Wie hoch ist also das Restrisiko?

Auf unserer Checkliste für die Risikoanalyse stehen nur drei Punkte, weil eine erweiterte Darstellung den Rahmen hier sprengen würde – diese sind aber wesentlich:

- Führen Sie eine Risikoanalyse über alle zentralen Unternehmenswerte durch

- Legen Sie Schutzmaßnahmen fest und setzen sie diese stringent um

- Wiederholen sie bei Veränderungen im Unternehmen die Analyse und aktualisieren sie die Schutzmaßnahmen – tun Sie dies nicht zum Selbstzweck, sondern aus Überzeugung.

Eng verknüpft mit den Themen „Risiko“ und „Notfall“ ist Frage, wie man das alles in einen Rahmen fassen kann.

BERECHTIGUNGSKONZEPT

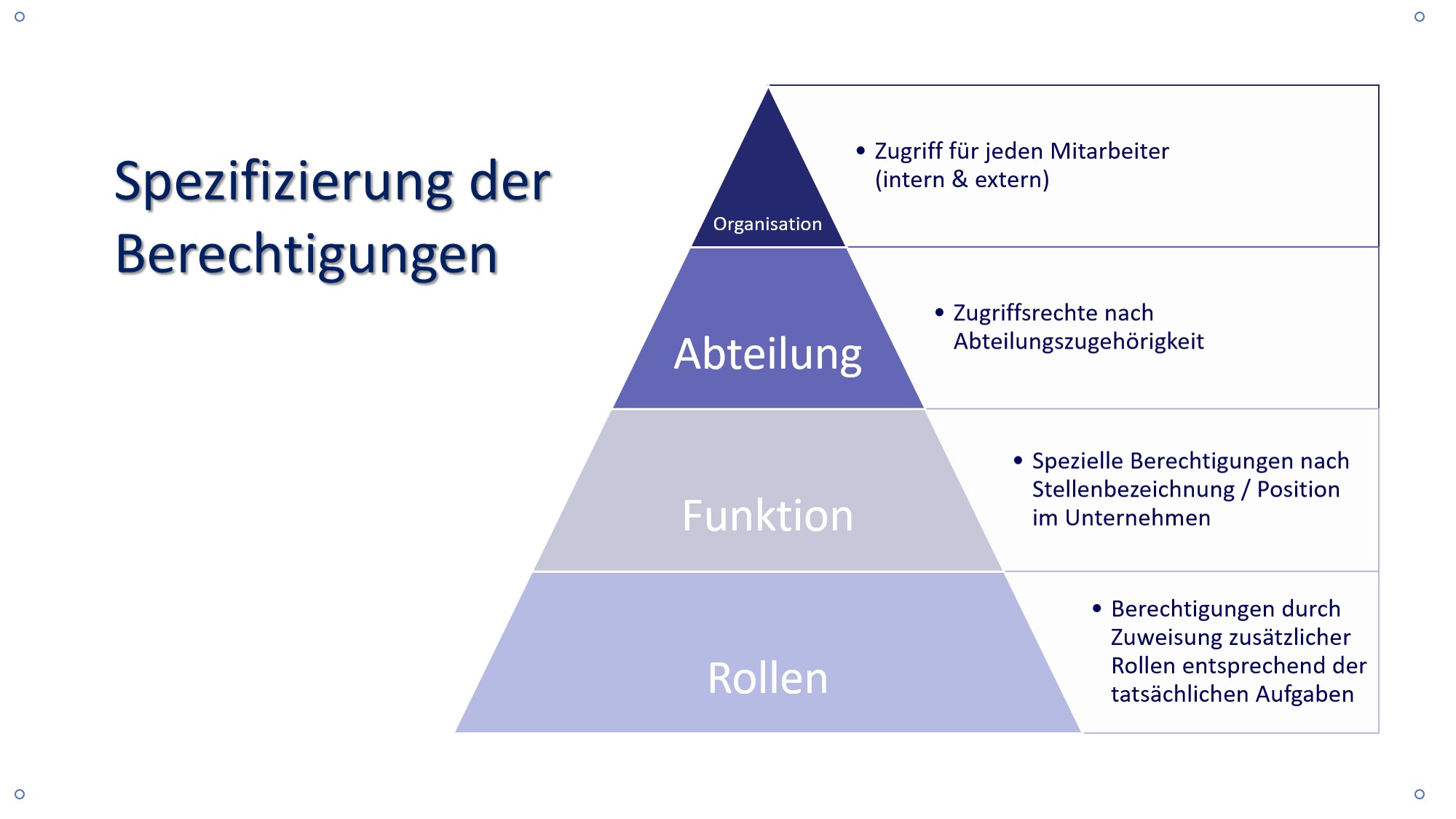

In einem Berechtigungskonzept wird nämlich der Zugang und die Berechtigung zu einzelnen Informationen und IT-Komponenten des Unternehmens geregelt. Hierzu gehören neben Office-Computern insbesondere auch Server, Leitstände oder industrielle Steuerungen und ähnliche Systeme. Denn wenn sie jedem Benutzer des Firmennetzwerkes uneingeschränkten Zugriff auf all diese Komponenten geben, dann setzen sie sich natürlich einem sehr hohen Risiko aus, denn, wie ich bereits dargestellt habe, ist der Faktor Mensch immer noch die größte Gefahr für die IT- und Informationssicherheit.

In einem Berechtigungskonzept wird nämlich der Zugang und die Berechtigung zu einzelnen Informationen und IT-Komponenten des Unternehmens geregelt. Hierzu gehören neben Office-Computern insbesondere auch Server, Leitstände oder industrielle Steuerungen und ähnliche Systeme. Denn wenn sie jedem Benutzer des Firmennetzwerkes uneingeschränkten Zugriff auf all diese Komponenten geben, dann setzen sie sich natürlich einem sehr hohen Risiko aus, denn, wie ich bereits dargestellt habe, ist der Faktor Mensch immer noch die größte Gefahr für die IT- und Informationssicherheit.

Im besten Fall sind die Zugriffsrechte innerhalb des Unternehmens für jeden Angestellten entsprechend seiner Position, Funktion und Rolle eindeutig geregelt. Wichtig ist dabei, dass die Verantwortlichen, die für die Freigabe zuständig sind, eindeutige – nicht übertragbare – Pflichten haben. Fragen wie, „Gib mir mal eben den Zugang zur Datenbank“ ist zwar ein beliebter Weg. Er birgt aber auch die Gefahr, dass Mitarbeiter, die das Unternehmen irgendwann verlassen, auf diese Weise sehr einfachen und möglicherweise dauerhaften Zugang zu Ihren Unternehmenswerten bekommen.

Im besten Fall sind die Zugriffsrechte innerhalb des Unternehmens für jeden Angestellten entsprechend seiner Position, Funktion und Rolle eindeutig geregelt. Wichtig ist dabei, dass die Verantwortlichen, die für die Freigabe zuständig sind, eindeutige – nicht übertragbare – Pflichten haben. Fragen wie, „Gib mir mal eben den Zugang zur Datenbank“ ist zwar ein beliebter Weg. Er birgt aber auch die Gefahr, dass Mitarbeiter, die das Unternehmen irgendwann verlassen, auf diese Weise sehr einfachen und möglicherweise dauerhaften Zugang zu Ihren Unternehmenswerten bekommen.

Wie kann man solch ein Konzept daher gestalten? Erstellen Sie im ersten Schritt einen Entwurf, in dem Sie festlegen, welche Daten für welche Mitarbeiter zugänglich sein dürfen oder müssen. Benennen Sie dann einen Verantwortlichen für die Zuweisung der Nutzerrechte und informieren Sie die Mitarbeiter über diese Zuständigkeit. Leben Sie die Vorgehensweise einige Zeit und sammeln sie die Einwände und Verbesserungs-vorschläge, die die Mitarbeiter vorbringen. Legen Sie nach dieser Testphase einen klaren Ablauf fest, wie die Erteilung & Veränderung sowie Löschung der Nutzerrechte zu erfolgen hat. Auch hier wiederum eine Checkliste zur besseren Orientierung:

- Regeln Sie den Zugang zu all ihrer Hard- und Software in einem Entwurf

- Regeln Sie ebenso den Zugang zu Informationen und Datenbeständen

- Legen die Verantwortlichkeiten eindeutig fest

- Verwaltung sie stets aktuell die Nutzerrechte bei Mitarbeiterwechsel bzw. beim Verlassen des Unternehmens

SICHERHEITSRICHTLINIE

Die bisher vorgestellten Aspekte machen eines deutlich: Mitarbeiter brauchen eindeutige, schriftlich fixierte Regeln. Abmachungen auf Zuruf schaffen uneindeutige Situationen. In diesem Zusammenhang ist die Erstellung einer Sicherheitsrichtlinie sowie eines Sicherheitskonzeptes einfach notwendig. Scheuen sie diesen Schritt nicht, er wird im Nachhinein vieles vereinfachen und Ihnen zig Diskussionen und Schuldzuweisungen im Falle eines Vorfalls ersparen.

Die bisher vorgestellten Aspekte machen eines deutlich: Mitarbeiter brauchen eindeutige, schriftlich fixierte Regeln. Abmachungen auf Zuruf schaffen uneindeutige Situationen. In diesem Zusammenhang ist die Erstellung einer Sicherheitsrichtlinie sowie eines Sicherheitskonzeptes einfach notwendig. Scheuen sie diesen Schritt nicht, er wird im Nachhinein vieles vereinfachen und Ihnen zig Diskussionen und Schuldzuweisungen im Falle eines Vorfalls ersparen.

Welche Punkte sollten daher in eine Sicherheitsrichtlinie aufgenommen werden? In jeden Fall solche Sachverhalte, die sich mittelfristig nicht ändern. Das könnten z.B. folgende Punkte sein:

- Allen voran die Benennung der Sicherheitsziele sowie eine Beschreibung der Vorgehensweise, wie IT-Sicherheit gelebt wird.

- Weiterhin sollte ein Verantwortlicher für die IT- und Informationssicherheit benannt werden – und nicht nur benannt. Er sollte auch – unternehmerisch legitimiert – den Freiraum bekommen, um diese Aufgaben gewissenhaft und verantwortlich auszuführen. Denn kein Mitarbeiter wird diese Aufgabe sonst freiwillig übernehmen.

- Zudem sollten sie beschreiben, wie Verstöße gegen die Richtlinien sanktioniert Das hört sich vielleicht hart an – zeigt aber klar die Grenzen auf.

- Ebenso ist eine Darstellung der regelmäßigen Überprüfung von Sicherheits-maßnahmen notwendig. Weiterhin eine Darstellung des Umgangs mit verpflichtenden Schulungs- und Weiterbildungsmaßnahmen.

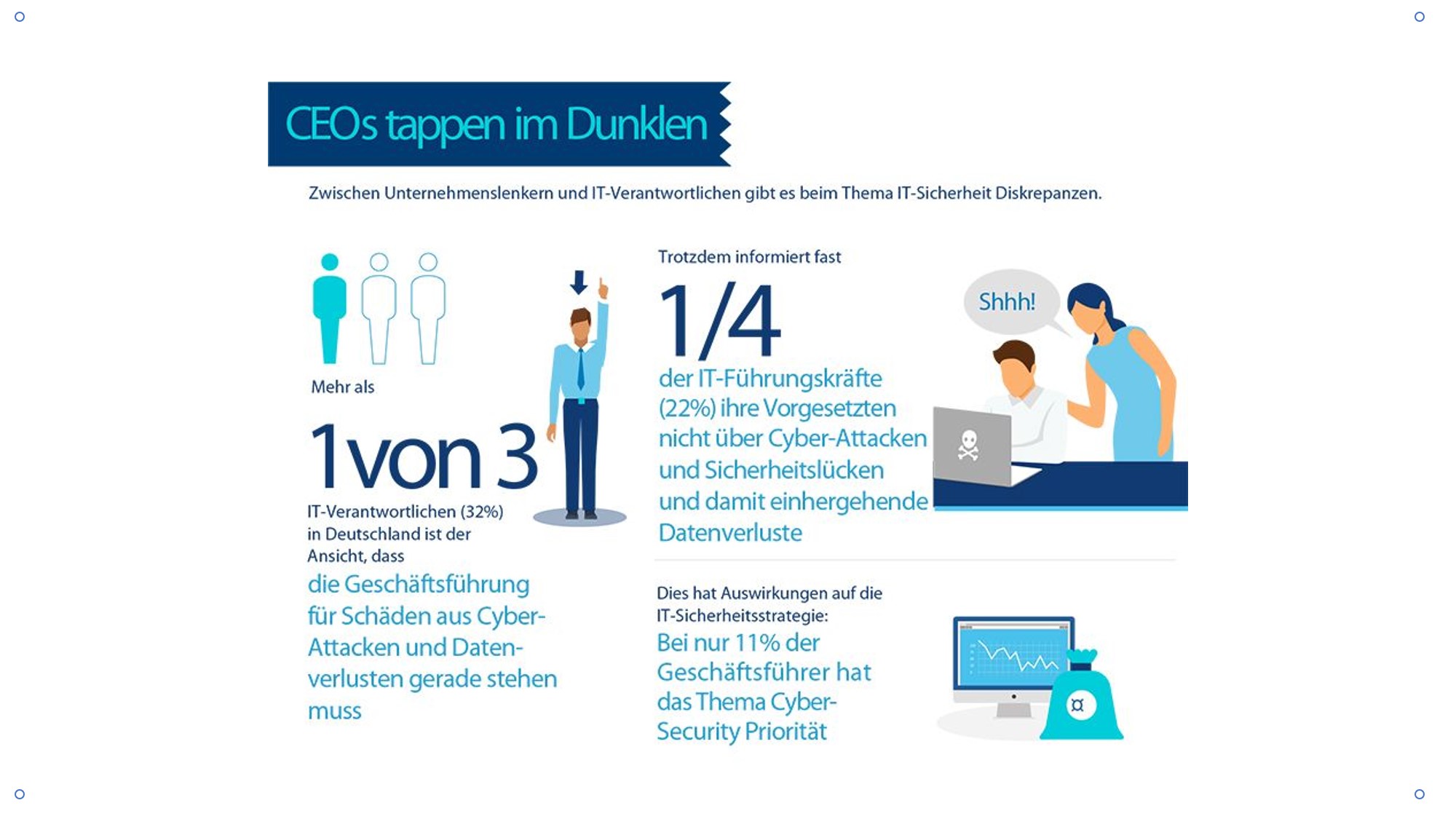

Und noch ein weiterer Punkt ist in diesem Zusammenhang sehr wichtig: Der Geschäftsführer sollte hinter dieser Sicherheitsrichtlinie stehen – ansonsten ist das Papier nur „Schrankware“ – also ein Ordner, der den Schrank nie verlässt und keine Konsequenzen hat.

Eine Abschließende Checkliste macht noch einmal deutlich, worauf es bei der Sicherheitsrichtlinie insgesamt ankommt:

- Erstellen sie ein IT und Informationssicherheitskonzept speziell für ihr Unternehmen, das in der Form einer Richtlinie stets aktuell gehalten wird.

- Überprüfen sie regelmäßig die Wirkung ihrer Sicherheitsmaßnahmen.

- Legen Sie eindeutige Verantwortlichkeiten fest.

- Beschreiben sie Regeln zur Nutzung von geschäftlicher und privater Hard- und Software.

- Regeln sie für alle kritischen Zugänge den Umgang mit Passwörtern.

FAZIT

Für eine sichere IT-Basis habe ich in diesem und im vorherigen Video 9 Punkte vorgestellt, die sie für ein mittelständisches Unternehmen berücksichtigen sollten. Setzt ein Unternehmen die hier im Leitfaden angesprochenen Themen gut um, so profitiert es von verbesserten Abläufen und klaren Regeln für alle Mitarbeiter. Die Checklisten sollen Anregung und zugleich Zusammenfassung sein – denn niemand kann das alles im Kopf behalten. Daher können sie hier eine Zusammenfassende Liste anfordern-

Ich hoffe, die Ausführungen haben Ihnen gefallen – fragen sie gerne nach, falls Sie spezielle Fragen zu den einzelnen Punkten haben. Wenn Sie noch weitere Aspekte zum Thema „IT-Sicherheit im Mittelstand“ interessiert, schauen Sie doch gerne im vialevo-youtube-Kanal vorbei. Ich würde mich freuen.