Kann Künstliche Intelligenz die IT-Sicherheit eines Unternehmens erhöhen?

Inhaltsverzeichnis

Künstliche Intelligenz scheint das nächste Level erreicht zu haben. Konnten KI-Programme bisher beim Schach oder GO das menschliche Denken durch Logik und Rechenfähigkeit übertrumpfen, so macht sich ein KI-Ansatz gerade daran, die Welt zu verändern. Gemeint ist ChatGPT. Laut Wikipedia ist … „ChatGPT ist der Prototyp eines Chatbots, also eines textbasierten Dialogsystems als Benutzerschnittstelle, der auf künstlicher Intelligenz beruht. Er wurde von dem US-amerikanischen Unternehmen OpenAI entwickelt und im November 2022 veröffentlicht.“ ChatGPT ist in der Lage auf Fragen eine logische, wissensbasierte Antwort zu geben.

vialevo wollte wissen, wie weitgehend und detailliert sind die Antworten – insbesondere in einem speziellen Bereich, wie der IT-Sicherheit. Gibt es konkrete Planungs- und Umsetzungs-Vorschläge? Werden spezielle Anbieter zur Unterstützung empfohlen? Und letztendlich: Wie schätzt ChatGPT die Zukunft ein? Wird die KI einen Berater ersetzen?

Das folgende Interview wurde „wortwörtlich“ so übernommen, um einen konkreten Eindruck zu gewinnen, wie allgemein, konkret oder detailliert die KI sich verhält. Wer mag, kann ChatGPT ja nochmals mit den selben Fragen konfrontieren – um zu schauen, ob es Variationen in den Antworten gibt. Viel Spass nun mir der derzeit fortschrittlichsten KI. Das Interview führte Dr. Michael Monka.

Interview mit ChatGPT

vialevo: Hallo ChatGPT, ich möchte gerne ein Interview mit Dir zum Thema IT-Sicherheit in kleinen und mittleren Unternehmen führen. Wie spreche ich eine künstliche Intelligenz überhaupt an? Mit „Sie“ oder „duzen“ wir uns?

ChatGPT: Sie können mich gerne mit „du“ ansprechen. Ich bin eine künstliche Intelligenz und habe keine Gefühle, deshalb ist es mir egal, wie Sie mich ansprechen. Was möchten Sie denn genau wissen bezüglich IT-Sicherheit in kleinen und mittleren Unternehmen? Ich werde mein Bestes tun, um Ihnen weiterzuhelfen.

Eine KMU möchte IT-Sicherheit einführen

vialevo: OK, als beispielhaftes Unternehmen möchte ich dieses für die weiteren Fragen kurz beschreiben. Nehmen wir an, es handelt sich um ein Unternehmen aus dem IT-Bereich. Es hat 45 Mitarbeiter, flache Hierarchien und erstellt Dienstleistungen im ERP-Bereich. Das heißt, es unterstützt dabei, Personal, Ressourcen, Kapital, Betriebsmittel, Material sowie Informations- und Kommunikationstechnik rechtzeitig und bedarfsgerecht zu planen, zu steuern und zu verwalten. Außerdem erstellt das Unternehmen kleine Software-Lösungen, die es selber programmiert. Was sollte das Unternehmen tun, um eine ausreichende IT-Sicherheit für sich und gegenüber ihren Kunden zu organisieren?

ChatGPT: Ein Unternehmen wie das beschriebene sollte einige Schritte unternehmen, um eine ausreichende IT-Sicherheit zu organisieren. Hier sind einige Vorschläge:

- Implementierung von Sicherheitsrichtlinien: Das Unternehmen sollte eine umfassende Sicherheitsrichtlinie erstellen, die die Verantwortung und die Erwartungen bezüglich der IT-Sicherheit für alle Mitarbeiter festlegt.

- Schulung und Bewusstsein der Mitarbeiter: Um sicherzustellen, dass die Mitarbeiter die Sicherheitsrichtlinien verstehen und befolgen, sollte das Unternehmen regelmäßig Schulungen und Trainings anbieten.

- Technische Maßnahmen: Es sollte technische Maßnahmen wie Firewalls, Verschlüsselung, Zugriffssteuerungen und Virenschutz implementiert werden, um die IT-Umgebung des Unternehmens zu schützen.

- Überwachung und Überprüfung: Das Unternehmen sollte regelmäßig die IT-Systeme überwachen und überprüfen, um potenzielle Sicherheitslücken zu erkennen und zu beheben.

- Katastrophenvorsorge und Business Continuity Plan: Das Unternehmen sollte auch einen Plan für den Fall von Katastrophen oder Ausfällen haben, um die Geschäftsprozesse aufrechtzuerhalten und den Kunden einen zuverlässigen Service zu bieten.

- Compliance: Das Unternehmen sollte sich auch über die geltenden Compliance-Anforderungen in ihrer Branche informieren und diese erfüllen, um sich gegenüber Kunden und Regulatoren zu schützen.

- Es ist wichtig zu beachten, dass die IT-Sicherheit ein kontinuierlicher Prozess ist und das Unternehmen regelmäßig die oben genannten Schritte überprüfen und aktualisieren sollte, um sicherzustellen, dass es auf dem neuesten Stand bleibt.

Wieviel Mitarbeiter braucht IT-Sicherheit?

vialevo: Vielen Dank! Das hört sich aber recht komplex und aufwendig an. Muss das Unternehmen für die Umsetzung einen eigenen Mitarbeiter einstellen, oder kann das jemand nebenher umsetzten? Konkret gefragt: Wieviel Zeit eines Mitarbeiters ist für Deine Vorschläge pro Woche in Stunden dafür anzusetzen?

ChatGPT: Die Umsetzung der IT-Sicherheitsmaßnahmen kann tatsächlich komplex und aufwendig sein, insbesondere für kleine und mittlere Unternehmen, die möglicherweise nicht über die Ressourcen verfügen, um einen eigenen IT-Sicherheitsexperten einzustellen. Eine Möglichkeit kann sein, die Aufgaben auf mehrere Mitarbeiter aufzuteilen, die sich um die IT-Sicherheit kümmern.

Eine Alternative dazu ist es, die Dienstleistungen eines externen IT-Sicherheitsdienstleisters in Anspruch zu nehmen, der die Implementierung und Überwachung der IT-Sicherheitsmaßnahmen übernimmt.

In Bezug auf die Zeit, die ein Mitarbeiter pro Woche für die Umsetzung der IT-Sicherheitsmaßnahmen aufwenden muss, hängt dies von der Größe und Komplexität des Unternehmens sowie von den gewählten Maßnahmen ab. Einmalige Schulungen und Implementierungen können weniger Zeit in Anspruch nehmen als die regelmäßige Überwachung und Überprüfung der IT-Systeme. Im Durchschnitt kann man sagen, dass je nach Größe und Umfang des Unternehmens, ein Mitarbeiter zwischen 1-5 Stunden pro Woche aufwenden muss.

ISO 27001 und der Grundschutz nach BSI – Was rät ChatGPT?

vialevo: Das wäre ja noch überschaubar. Jetzt wurde das Unternehmen darauf aufmerksam gemacht, dass es besser wäre, ein Zertifikat zu erlangen. In Deutschland werden hier immer die ISO 27001 und der Grundschutz nach BSI genannt. Kannst Du mir sagen, was der Unterschied zwischen beiden ist und welches Zertifikat Du empfehlen würdest?

ChatGPT: Die ISO 27001 und der Grundschutz des Bundesamts für Sicherheit in der Informationstechnik (BSI) sind beide Standards für die Informationssicherheit, die Unternehmen helfen können, ihre IT-Systeme und -Prozesse abzusichern.

Die ISO 27001 ist ein internationaler Standard, der spezifische Anforderungen an das Informationssicherheitsmanagement-System (ISMS) eines Unternehmens stellt. Es legt fest, wie Unternehmen ihre Informationsvermögenswerte schützen sollten, indem sie Risiken identifizieren, bewerten und behandeln und sicherstellen, dass sie die notwendigen Kontrollen implementieren. Ein Unternehmen kann ein Zertifikat nach ISO 27001 erhalten, wenn es nachweist, dass es die Anforderungen des Standards erfüllt hat.

Der Grundschutz des BSI ist ein deutscher Standard, der Unternehmen dabei hilft, die IT-Sicherheit in ihrem Unternehmen zu verbessern. Es legt Mindestanforderungen an die IT-Sicherheit fest und schlägt Maßnahmen vor, die Unternehmen ergreifen können, um ihre IT-Systeme zu schützen.

Beide Standards haben ihre Stärken und Schwächen und es hängt von den spezifischen Anforderungen und Umständen des Unternehmens ab, welcher Standard am besten geeignet ist. Im Allgemeinen würde ich empfehlen, dass das Unternehmen eine Risikoanalyse durchführt und die Anforderungen sowie die Compliance-Anforderungen in ihrer Branche untersucht, um zu entscheiden, welcher Standard am besten geeignet ist.

„In dieser Vorbereitungs-Phase sollte das Unternehmen ein Projektteam zusammenstellen und die Ressourcen bereitstellen, die erforderlich sind, um die Implementierung der ISO 27001 durchzuführen.“

vialevo: Die Compliance-Anforderungen haben ergeben, dass es ggf. besser wäre, die ISO 27001 zu wählen, weil es als Nachweis für internationale Kunden später von Vorteil sein könnte. Da das Unternehmen zukünftig im näheren Ausland expandieren möchte, hat es sich für diesen Standard entschieden. Kannst Du einen Plan skizzieren, wie eine ISO 27001 für eine KMU aussehen würde? Bitte mit zeitlichen Angaben für die einzelnen Planungsschritte.

ChatGPT: Ein Plan zur Implementierung der ISO 27001 in einem kleinen oder mittelständischen Unternehmen (KMU) könnte wie folgt aussehen:

- Vorbereitung: In dieser Phase sollte das Unternehmen ein Projektteam zusammenstellen und die Ressourcen bereitstellen, die erforderlich sind, um die Implementierung der ISO 27001 durchzuführen. Dieser Schritt kann ein paar Wochen bis Monate in Anspruch nehmen, je nachdem wie schnell das Unternehmen die erforderlichen Ressourcen bereitstellen kann.

- Dokumentenanalyse: In dieser Phase sollte das Unternehmen bestehende Dokumente und Prozesse überprüfen, um sicherzustellen, dass sie mit den Anforderungen der ISO 27001 übereinstimmen. Dieser Schritt kann ein paar Wochen bis Monate in Anspruch nehmen, je nachdem wie viele Dokumente und Prozesse vorhanden sind und wie gut diese bereits den Anforderungen der ISO 27001 entsprechen.

- Risikoanalyse: In dieser Phase sollte das Unternehmen Risiken identifizieren, bewerten und behandeln, die die Sicherheit von Informationsvermögenswerten beeinträchtigen können. Dieser Schritt kann ein paar Wochen bis Monate in Anspruch nehmen, je nachdem wie komplex die Risiken sind und wie viele Maßnahmen ergriffen werden müssen, um diese zu behandeln.

- Implementierung: In dieser Phase sollte das Unternehmen die erforderlichen Kontrollen implementieren, um die Risiken zu minimieren und die Anforderungen der ISO 27001 zu erfüllen. Dieser Schritt kann ein paar Wochen bis Monate in Anspruch nehmen, je nachdem wie viele Kontrollen implementiert werden müssen und wie schnell das Unternehmen diese implementieren kann.

- Interne Audits: In dieser Phase sollte das Unternehmen regelmäßige interne Audits durchführen, um sicherzustellen, dass die erforderlichen Kontrollen ordnungsgemäß implementiert und aufrechterhalten werden. Dieser Schritt sollte regelmäßig wiederholt werden, um sicherzustellen, dass die Anforderungen der ISO 27001 erfüllt bleiben.

- Zertifizierung: In dieser Phase sollte das Unternehmen eine externe Zertifizierungsstelle beauftragen, um die Umsetzung der ISO 27001 und die Erfüllung der Anforderungen des Standards zu überprüfen. Dieser Schritt kann ein paar Wochen bis Monate in Anspruch nehmen, je nachdem wie schnell die Zertifizierungsstelle verfügbar ist und wie lange die Überprüfung dauert.

Es ist wichtig zu beachten, dass dies nur ein allgemeiner Plan ist und die tatsächlichen Zeiten für die einzelnen Schritte von Unternehmen zu Unternehmen variieren können. Es hängt auch von der Größe und dem Umfang des Unternehmens sowie von den spezifischen Anforderungen und Umständen ab, wie lange die Implementierung der ISO 27001 tatsächlich dauert. Es ist auch wichtig, dass ein Unternehmen regelmäßig die Anforderungen der ISO 27001 überprüft und aktualisiert, um sicherzustellen, dass es immer auf dem neuesten Stand bleibt.

Wie geht ChatGPT mit kritischen Fragen um?

vialevo: Ich habe das Unternehmen oben ja bereits beschrieben. Hier noch einmal: Es hat 45 Mitarbeiter, flache Hierarchien und erstellt Dienstleistungen im ERP-Bereich. Das heißt, es unterstützt dabei, Personal, Ressourcen, Kapital, Betriebsmittel, Material sowie Informations- und Kommunikationstechnik rechtzeitig und bedarfsgerecht zu planen, zu steuern und zu verwalten. Außerdem erstellt das Unternehmen kleine Software-Lösungen, die es selber programmiert. Können die tatsächlichen Zeiten für die Umsetzung nicht etwas konkreter bestimmt werden?

ChatGPT: Es ist schwierig, genaue Zeitangaben für die Umsetzung der ISO 27001 in einem bestimmten Unternehmen zu geben, da dies von vielen Faktoren abhängt, wie z.B. der Größe und dem Umfang des Unternehmens, dem aktuellen Stand der IT-Sicherheit, dem Engagement und der Erfahrung des Projektteams und der Verfügbarkeit von Ressourcen.

Ein Unternehmen mit 45 Mitarbeitern und flachen Hierarchien und einem Fokus auf ERP-Dienstleistungen und eigene Software-Entwicklung kann jedoch davon ausgehen, dass die Umsetzung der ISO 27001 in der Regel einige Monate in Anspruch nehmen wird.

Was gibt es bei einer Risiko-Analyse laut ChatGPT zu beachten?

vialevo: OK. Um einmal einen Aspekt etwas detaillierter zu betrachten: Wie genau würde das Unternehmen eine Risikoanalyse durchführen?

ChatGPT: Eine Risikoanalyse ist ein wichtiger Schritt bei der Implementierung der ISO 27001, da sie dazu beiträgt, potenzielle Bedrohungen und Schwachstellen zu identifizieren, die die Sicherheit von Informationsvermögenswerten beeinträchtigen können. Eine Risikoanalyse kann auf verschiedene Weise durchgeführt werden, aber im Allgemeinen umfasst sie die folgenden Schritte:

- Identifizierung von Informationsvermögenswerten: Das Unternehmen sollte zunächst eine Liste aller Informationsvermögenswerte erstellen, die es schützen möchte, wie z.B. Kundendaten, Finanzdaten, geistiges Eigentum usw.

- Identifizierung von Bedrohungen: Das Unternehmen sollte dann mögliche Bedrohungen identifizieren, die diese Informationsvermögenswerte beeinträchtigen können, wie z.B. Hackerangriffe, Datendiebstahl, Naturkatastrophen usw.

- Bewertung des Risikos: Das Unternehmen sollte dann das Risiko jeder Bedrohung bewerten, indem es die Wahrscheinlichkeit und die Auswirkungen bewertet.

- Behandlung des Risikos: Das Unternehmen sollte dann Maßnahmen ergreifen, um das Risiko zu minimieren oder zu beseitigen, wie z.B. die Implementierung von Sicherheitskontrollen, die Schulung von Mitarbeitern usw.

- Überwachung und Überprüfung: Das Unternehmen sollte die Risikoanalyse regelmäßig überwachen und überprüfen, um sicherzustellen, dass die Risiken und die Maßnahmen zur Risikobeseitigung aktuell bleiben.

Die Dauer einer Risikoanalyse hängt von der Größe und dem Umfang des Unternehmens sowie von der Anzahl der Informationsvermögenswerte und der Bedrohungen ab, die zu berücksichtigen sind. Ein Unternehmen wie das beschriebene mit 45 Mitarbeitern und einem Fokus auf ERP-Dienstleistungen und eigene Software-Entwicklung kann erwarten, dass die Durchführung einer Risikoanalyse einige Wochen bis Monate in Anspruch nehmen wird.

Es ist wichtig zu erwähnen, dass Risikoanalyse kein einmaliger Prozess ist, sondern regelmäßig durchgeführt werden sollte, um sicherzustellen, dass sich die Bedrohungen und Risiken im Laufe der Zeit nicht verändern und die Maßnahmen zur Risikobeseitigung immer aktuell bleiben.

Risiko-Tools sollten laut KI folgendes können …

vialevo: Gibt es Vorlagen oder Tools für die Risikoanalyse, so dass man die Methodik nicht komplett selbst entwickeln muss?

ChatGPT: Ja, es gibt viele Vorlagen und Tools, die Unternehmen bei der Durchführung von Risikoanalysen unterstützen können. Diese können in verschiedene Kategorien unterteilt werden, wie z.B. Excel-basierte Vorlagen, die manuell ausgefüllt werden müssen, oder spezielle Software-Tools, die automatisch Daten sammeln und analysieren.

Einige Beispiele für Risikoanalyse-Tools sind:

- ISO 27001-Checklisten und -Vorlagen

- Risikoanalyse-Software, die automatisch Daten sammelt und analysiert

- Bedrohungs- und Schwachstellenmanagement-Tools, die helfen können, potenzielle Bedrohungen und Schwachstellen zu identifizieren und zu bewerten

- Risikobewertungs-Tools, die Unternehmen dabei helfen, das Risiko von Bedrohungen zu bewerten und Maßnahmen zur Risikobeseitigung zu identifizieren

Es ist wichtig zu beachten, dass kein Tool oder keine Vorlage die Arbeit des Unternehmens vollständig übernehmen werden, da eine Risikoanalyse immer auf die spezifischen Anforderungen und Umstände des Unternehmens angepasst werden muss. Es ist auch wichtig, dass das Unternehmen die Ergebnisse der Risikoanalyse überprüft und gegebenenfalls anpasst, um sicherzustellen, dass sie aktuell bleiben.

Wie kommt ChatGPT zur Auswahl von konkreten Anbietern?

vialevo: Kannst Du hierzu einige Anbieter nennen?

ChatGPT: Es gibt viele Anbieter von Tools und Vorlagen zur Durchführung von Risikoanalysen. Einige Beispiele für bekannte Anbieter sind:

- MetricStream

- RSA Archer

- Microsoft Azure Security Center

- GRC Cloud

- NIST Cybersecurity Framework (CSF)

- ISO 27001 ISMS Toolkit

- ISACA Risk IT Framework

- PwC Cybersecurity & Privacy Methodology

Dies ist jedoch nur eine kleine Auswahl von Anbietern, es gibt viele weitere auf dem Markt. Es wird empfohlen, dass das Unternehmen Recherche betreibt, um ein Tool oder eine Vorlage zu finden, die am besten zu seinen Anforderungen und Umständen passt. Es ist auch sinnvoll die Anbieter direkt zu kontaktieren und sich über die Funktionsweise und die Kosten der Tools zu informieren.

KI erstellt eine Informationssicherheitsleitlinie

vialevo: Das Unternehmen ist inzwischen mit der Umsetzung der ISO 27001 gestartet und steht als erstes vor der Aufgabe, eine Informationssicherheitsleitlinie zu erstellen. Kannst Du einen Vorschlag für das bereits beschriebene Unternehmen erstellen?

ChatGPT: Eine Informationssicherheitsleitlinie ist ein wichtiger Bestandteil einer erfolgreichen Implementierung der ISO 27001. Hier ist ein Beispiel für eine mögliche Informationssicherheitsleitlinie für das beschriebene Unternehmen:

- Allgemeine Regeln: Alle Mitarbeiter des Unternehmens sind verpflichtet, die Informationssicherheit zu schützen und zu fördern. Das bedeutet, dass sie sich an alle geltenden Gesetze, Vorschriften und Unternehmensrichtlinien halten müssen.

- Passwortrichtlinien: Alle Mitarbeiter des Unternehmens müssen sichere Passwörter verwenden, die regelmäßig geändert werden müssen. Passwörter dürfen nicht geteilt werden und müssen geheim gehalten werden.

- Zugriffsrichtlinien: Der Zugriff auf Informationsvermögenswerte darf nur autorisierten Personen gestattet werden. Jeder Zugriff muss protokolliert und überwacht werden.

- Sicherheitsrichtlinien für mobile Geräte: Alle mobilen Geräte, die für die Arbeit verwendet werden, müssen mit einem Passwortschutz und einer Remote-Sperrfunktion ausgestattet sein. Sensible Daten dürfen nicht auf mobilen Geräten gespeichert werden.

- Datensicherungsrichtlinien: Regelmäßige Datensicherungen müssen durchgeführt werden, um die Verfügbarkeit von Daten im Falle eines Ausfalls sicherzustellen. Sicherungskopien müssen an einem sicheren Ort aufbewahrt werden.

- Schulungsrichtlinien: Alle Mitarbeiter des Unternehmens müssen regelmäßig geschult werden, um sicherzustellen, dass sie die aktuellen Informationssicherheitsrichtlinien und -verfahren kennen und anwenden können.

- Incident Response-Richtlinien: Das Unternehmen muss eine Incident Response-Prozedur haben, um schnell auf Sicherheitsvorfälle reagieren zu können. Diese Prozedur sollte die Erkennung, Meldung, Untersuchung und Behebung von Sicherheitsvorfällen umfassen.

- Verletzlichkeitsmanagement-Richtlinien: Das Unternehmen muss regelmäßig nach Schwachstellen in seinen IT-Systemen suchen und diese beheben, um Angriffe von außen abzuwehren.

- Audit-Richtlinien: Das Unternehmen muss regelmäßig Audits durchführen, um sicherzustellen, dass die Informationssicherheit in Übereinstimmung mit geltenden Gesetzen und Vorschriften ist und um die Wirksamkeit der implementierten Maßnahmen zu überprüfen. Diese Audits können sowohl intern als auch durch externe Auditoren durchgeführt werden.

Es ist wichtig zu beachten, dass dies nur ein Beispiel ist und dass die tatsächliche Informationssicherheitsleitlinie des Unternehmens an seine spezifischen Anforderungen und Umstände angepasst werden sollte. Es wäre auch sinnvoll, die Leitlinie regelmäßig zu überprüfen und anzupassen, um sicherzustellen, dass sie immer aktuell bleibt.

„Passwörter dürfen nicht unverschlüsselt gespeichert werden und sollten nicht auf Papier geschrieben oder an ungesicherten Orten aufbewahrt werden.“

vialevo: Vielen Dank! Kannst Du zudem eine detaillierte eigenständige Passwort-Richtlinie erstellen?

ChatGPT: Gerne, eine mögliche detaillierte Passwort-Richtlinie könnte folgendermaßen aussehen:

- Passwortlänge: Alle Passwörter müssen mindestens 12 Zeichen lang sein.

- Passwortkomplexität: Passwörter müssen sowohl Groß- als auch Kleinbuchstaben, Ziffern und Sonderzeichen enthalten. Vermeiden Sie das Verwenden von einfachen Wörtern oder Informationen, die leicht erraten werden können (z.B. Geburtsdatum, Namen von Familienmitgliedern).

- Passwortwechsel: Passwörter müssen mindestens alle 90 Tage geändert werden.

- Passwortreue: Passwörter dürfen nicht erneut verwendet werden und müssen für jeden Account einzigartig sein.

- Passwortspeicherung: Passwörter dürfen nicht unverschlüsselt gespeichert werden und sollten nicht auf Papier geschrieben oder an ungesicherten Orten aufbewahrt werden.

- Passwortteilung: Passwörter dürfen nicht mit anderen Personen geteilt werden.

- Passwort-Sicherheit bei Verlust oder Diebstahl: Mitarbeiter müssen sofort die IT-Abteilung informieren, wenn ein Passwort verloren geht oder gestohlen wird.

- Passwort-Sicherheit bei Beendigung der Zusammenarbeit: Beim Ausscheiden eines Mitarbeiters oder eines externen Mitarbeiters müssen alle Passwörter geändert werden, auf die diese Person Zugriff hatte.

Es ist wichtig zu beachten, dass dies nur ein Beispiel ist und dass die tatsächliche Passwort-Richtlinie des Unternehmens an seine spezifischen Anforderungen und Umstände angepasst werden sollte. Es wäre auch sinnvoll, die Leitlinie regelmäßig zu überprüfen und anz

Kann KI zukünftig bei der Umsetzung der ISO 27001 umfassend unterstützen?

vialevo: Das war schon mal ein guter Einblick in die aktuellen Möglichkeiten von ChatGPT. Denkst du, das ChatGPT zukünftig den kompletten ISO 27001 Dokumentrahmen eines Unternehmens, wie dem beschreibenen erstellen könnte? Vorausgesetzt, dass detaillierte Angaben zur Verfügung stehen?

ChatGPT: Es ist durchaus möglich, dass ChatGPT in der Zukunft in der Lage sein könnte, einen großen Teil des ISO 27001 Dokumentenrahmens eines Unternehmens zu erstellen, vorausgesetzt, dass ausreichend detaillierte Angaben zur Verfügung stehen. Allerdings ist es wichtig zu beachten, dass die ISO 27001 ein umfangreicher Standard ist, der eine umfassende Analyse und Anpassung an die spezifischen Anforderungen und Umstände eines Unternehmens erfordert. Es erfordert auch die Beteiligung von Fachexperten, die die Implementierung und die Anpassung an die lokalen Gesetze und Vorschriften überwachen und durchführen. Es wäre daher wichtig, dass ChatGPT nur als Unterstützung und nicht als Ersatz für menschliche Fachexpertise betrachtet werden sollte.

vialevo: Ich danke für das Interview.

ChatGPT: Es war mir eine Freude, Ihnen helfen zu können. Wenn Sie weitere Fragen haben, stehe ich Ihnen gerne zur Verfügung.

Beiträge, die ebenfalls für Sie interessant sein könnten

Kritische Infrastruktur NRW – Der Wert von KRITIS für den Mittelstand

Einleitung - Kritische Infrastruktur als Hilfe für Mittelstandsunternehmen in NRW Wir erleben gerade unmittelbar, welche gesellschaftlichen Veränderungen ein biologisches Virus auslösen kann. Man stelle sich vor, welche weiteren Probleme entstehen, wenn ein...

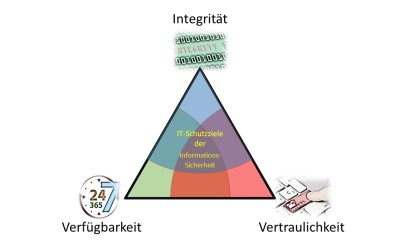

IT-Sicherheit – Schutzziele

Wenn Sie Ihre Systeme, und die darin vorhandenen Informationen und Daten sicher gestalten wollen, dann erreichen sie dies nur über bestimmte Grundwerte. Diese Grundwerte werden durch sogenannte IT-Sicherheit Schutzziele bestimmt. Dabei handelt es sich um...

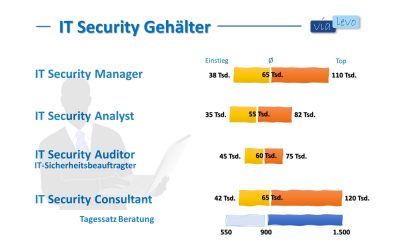

IT-Security Gehalt – Eine Übersicht

Wieviel verdienen eigentlich Experten in der IT-Securtiy?Wer sich aus Sicht eines MIttelstandsunternehmens der IT- und Informations-Sicherheit kontinuierlich widmen möchte, steht schnell vor einigen wichtigen Fragen:Stellt man einen Experten ein und hat...