Was ist die ISO 27001?

Inhaltsverzeichnis

Komplexe IT-Systeme müssen heute eine Fülle an Informationen verwalten und verarbeiten. Gleichzeitig wird es aber auch immer schwieriger, diese relevanten Informationen zu schützen. Mit der ISO 27001 bietet sich ein Verfahren an, das ein standardisiertes und professionelles Sicherheitsmanagement bereitstellt. Denn, unabhängig davon, ob eine Kundenanforderung vorliegt oder ein unternehmerisches Eigeninteresse besteht – der Einsatz der ISO 27001 kann sehr vielfältig sein. Grundsätzlich gilt: Die ISO 27001 kann in jeder Art von Organisation umgesetzt werden. Sei es kommerziell oder gemeinnützig, privat oder staatlich, in kleinen oder großen Unternehmen.

Allerdings gibt es für diejenigen, die diesen Sicherheitsstandard umsetzten wollen, eines zu beachten: Der Weg dorthin kann zeit- und kostenintensiv sein. Dieser Beitrag soll Sie dabei unterstützen, den Überblick zu behalten. Ich möchte Ihnen einen Leitfaden an die Hand geben, wichtige Tools und Zusammenfassungen vorstellen, die Ihnen die Einführung erleichtern.

Zahlreiche Checklisten mit Mustervorlagen und Umsetzungs-Tools können Sie in diesem Text direkt und kostenfrei bezogen werden. Darüber hinaus habe ich mit den vialevo-Partnern ein umfassendes ISO 27001 Umsetzungs-Paket erstellt, in dem Sie neben einer Schritt-für-Schritt-Anleitung sowie sofort verwendbaren Mustervorlagen und Dokumenten zahlreiche Tipps und Hinweise bekommen, um den Einführungsprozess deutlich zu erleichtern. Denn jeder, der solch einen Prozess startet, weiß, wie aufwendig es sein kann, alle Tools und Dokumente selbst zu erstellen.

deutlich zu erleichtern. Denn jeder, der solch einen Prozess startet, weiß, wie aufwendig es sein kann, alle Tools und Dokumente selbst zu erstellen.

Und nun zu den wichtigsten Punkten rund um die ISO 27001 Norm.

Woher beziehe ich die Norm? Besser als Text oder als ISO 27001 pdf?

Wer noch keine Vorstellung von den Inhalten der IT-Sicherheit hat, wird sich fragen, wo man den Normtext erhalten kann? Die Antwort ist: Es gibt sehr viele Bezugsquellen – dazu aber gleich mehr. Erst einmal möchte ich kurz den Aspekt beleuchten, ob man sich die Norm als Papier oder als digitales Dokument beziehen sollte.

Um einen schnellen und zielgenauen Überblick zu bekommen, sollte man sich auf das Zauberwort ISO 27001 pdf konzentrieren. Warum? Einerseits hat es natürlich Vorteile, wenn Sie sich die Norm als Text-Dokument bestellen – aber wer mit diesem Regelwerk intensiv arbeitet, wird die Vorteile einer ISO 27001 pfd schnell zu schätzen wissen. Schon allein deshalb, weil mit der Suchfunktion alle Stellen zu einem beliebigen Stichwort direkt gefunden werden. Zudem kann man verschiedene Seiten und Abschnitte beliebig ausdrucken.

An dieser Stelle möchte ich eine Empfehlung aussprechen, die sich bei vielen bisher sehr gut bewährt hat: Schauen Sie sich das Buch ISO/IEC 27001 vom Hanser-Verlag einmal genauer an. Es vereinbart drei Dinge:

- Sie erhalten eine kommentierte Beschreibung aller Kapitel der ISO 27001 in Buchform

- Sie haben Zugang zu einem e-Book, was quasi einer ISO 27001 pdf Ausgabe entspricht

- Im Anhang des Buches erhalten Sie zudem den offiziellen Normtext – gedruckt und als pdf.

Wo genau finde ich die offizielle Ausgabe als ISO 27001 Download?

Wenn Sie aber Wert auf eine unkommentierte offizielle Norm legen, dann besuchen Sie die Seite des Beuth-Verlages. Dieser publiziert offiziell zahlreiche DIN-Normen und bietet unter anderem die ISO 27001 Download Version auf seiner Website an. Die Kosten betragen ca. 95 Euro in deutscher Sprache. Die ISO 27001 Download Versionen in anderen Sprachen sind etwa 20 Euro teurer und nur hier verfügbar. Natürlich können Sie auch den Suchbegriff „ISO 27001 Download“ eingeben und „auf die Jagd“ gehen. Aus meiner Erfahrung werden Sie aber nirgends eine kostenlose Version finden.

Welche Bereiche werden bewertet und was ist der wesentliche ISO 27001 Inhalt?

Der ISO 27001 Inhalt unterteilt sich in zwei große Abschnitte. Das ist zum einen das Informationssicherheitsmanagementsystem, was auch als ISMS bezeichnet wird. Wahrscheinlich wird diese Abkürzung meist deshalb benutzt, weil niemand solch ein langes Wort schreiben mag. Das ISMS werde ich im nächsten Kapitel noch ausführlich beschreiben. Es ist identisch mit den Kapiteln 4 – 10 der ISO 27001 Norm und erläutert die Bereiche:

- Beschreibung des Kontext der Organisation

- Führungs-Vorgaben

- Planung der Einführung

- Unterstützung des Vorhabens

- Betrieb des Informationssicherheits-Managements

- Messung und Bewertung der Leistungen

- Verbesserung

Der zweite wesentliche ISO 27001 Inhalt betrifft alle Ziele und Maßnahmen, die notwendig sind, um all ihre Unternehmensbereiche adäquat mit der Informationssicherheit ausstatten zu können (Kapitel A5 bis A18). Wir werden gleich noch sehen, dass es für diesen zweiten Teil der ISO 27001 mehrere Begrifflichkeiten gibt. Hier aber erst einmal eine Übersicht, welche Inhalte in der ISO 27001 beschrieben und geprüft werden:

- die Informationssicherheitsrichtlinien

- Organisation der Informationssicherheit

- die Personalsicherheit

- die Werte- bzw. Asset-Verwaltung

- die Zugangssteuerung zum Unternehmen und zu Bereichen

- die Kryptographie

- Physische und umgebungsbezogene Sicherheit

- die Betriebssicherheit

- die Kommunikationssicherheit

- die Anschaffung, Entwicklung und Instandhalten von Systemen

- alle Lieferantenbeziehungen

- die Handhabung von Informationssicherheitsvorfällen

- Informationssicherheitsaspekte beim Business Continuity Management

- die Compliance-Richtlinien des Unternehmens

Was hat es mit dem ISO 27001 Annex a bzw. dem ISO 27001 Anhang a auf sich?

Zugegeben, diese Bezeichnung verwirrt erst einmal. Anhang oder Annex hört sich eher nach „Anhängsel“ an. Das ist es aber keinesfalls! Der ISO 27001 Annex A bzw. ISO 27001 Anhang A ist ein Katalog, bestehend aus 14 Sicherheitsthemen, 35 damit verbundenen Maßnahmenzielen und 114 Controls. Alles klar? Mir war das nicht sofort klar – bis ich herausgefunden habe, dass hier sehr viele Begriffe synonym verwendet werden.

Der Anhang A der ISO 27001 gibt dem Anwender quasi ein Zielepaket an die Hand und liefert die notwendigen Maßnahmen (Controls) dazu gleich mit. Im letzten Absatz habe ich die 14 Themen bereits kurz vorgestellt. Wie das Ganze im Zusammenspiel mit einem ISMS nun funktioniert zeige ich im Folgenden.

Wie funktioniert die ISO 27001?

Die ISO 27001 wirkt über den Schutz der Vertraulichkeit, Integrität und Verfügbarkeit der Informationen in einem Unternehmen. Was bedeutet das? Hierzu muss ermittelt werden, welche potenziellen Probleme im Zusammenhang mit den Unternehmens-Informationen auftreten könnten, um danach festzulegen, was zur Vermeidung dieser Probleme unternommen werden muss.

Das Festlegen geschieht durch einen Management-Prozess (ISMS)in Verbindung mit notwendigen Zielen und Maßnahmen in Form von Controls. Im Management-Prozess wird beschrieben, welche Richtlinien, Verfahren und technischen Umsetzungen notwendig sind. In den Controls wird gezeigt, wie die Risiken für die Informationssicherheit in den wesentlichen Bereichen über Maßnahmen reduziert werden können. Dieser gesamte Prozess erfordert ein gutes Zusammenwirken, wie wir im Folgenden sehen werden.

Was verbirgt sich hinter dem Kürzel ISO 27001 ISMS?

In der Norm nimmt das sogenannten Managementsystem für Informationssicherheit (wie erwähnt, auch ISO 27001 ISMS genannt) eine Steuerungsfunktion ein. Informationssicherheit umfasst hier also nicht nur Betrachtung der technischen IT-Sicherheit (z. B. Firewalls, Anti-Viren-Software usw.) – sondern insbesondere auch den Umgang mit Prozessen, juristischen Fragen, Personal und physischem Schutz.

Plan Do Check Act – warum haken Auditoren hier besonders nach?

ISO 27001 ISMS bedeutet kurz gefasst: „IT-Sicherheit zum Leben zu bringen“. Die Planung, Umsetzung und Aufrechterhaltung des ISMS wird dabei in einzelne Prozessschritte unterteilt – auch bezeichnet als PLAN-DO-CHECK-ACT. Im ersten Schritt ist festzulegen, was das Information Security Management System leisten soll und welche Werte und Informationen zu schützen sind. Sowohl der Anwendungsbereich als auch die Grenzen des ISMS sind klar zu definieren.

Weiterhin sind die Risiken zu identifizieren und einzuordnen. Kriterien hierfür sind gesetzliche Anforderungen oder Compliance-Richtlinien – aber auch unternehmensinterne Vorschriften. Das Ergebnis ist eine Einschätzung, welche Risiken vertretbar sind und welche ausgeschlossen werden. Eine wichtige Rolle spielt dabei die Analyse, wie wahrscheinlich die Risiken zukünftig auftreten werden.

Auf dieser Basis erfolgt die Auswahl und Umsetzung geeigneter Maßnahmen zur Risikovermeidung. Die beschlossenen und umgesetzten Maßnahmen sind in einem kontinuierlichen Prozess zu prüfen – und fortlaufend zu optimieren. Werden Mängel oder neue Risiken erkannt, ist der komplette ISMS-Prozess von Beginn an neu zu durchlaufen.

Was sind ISO 27001 Controls?

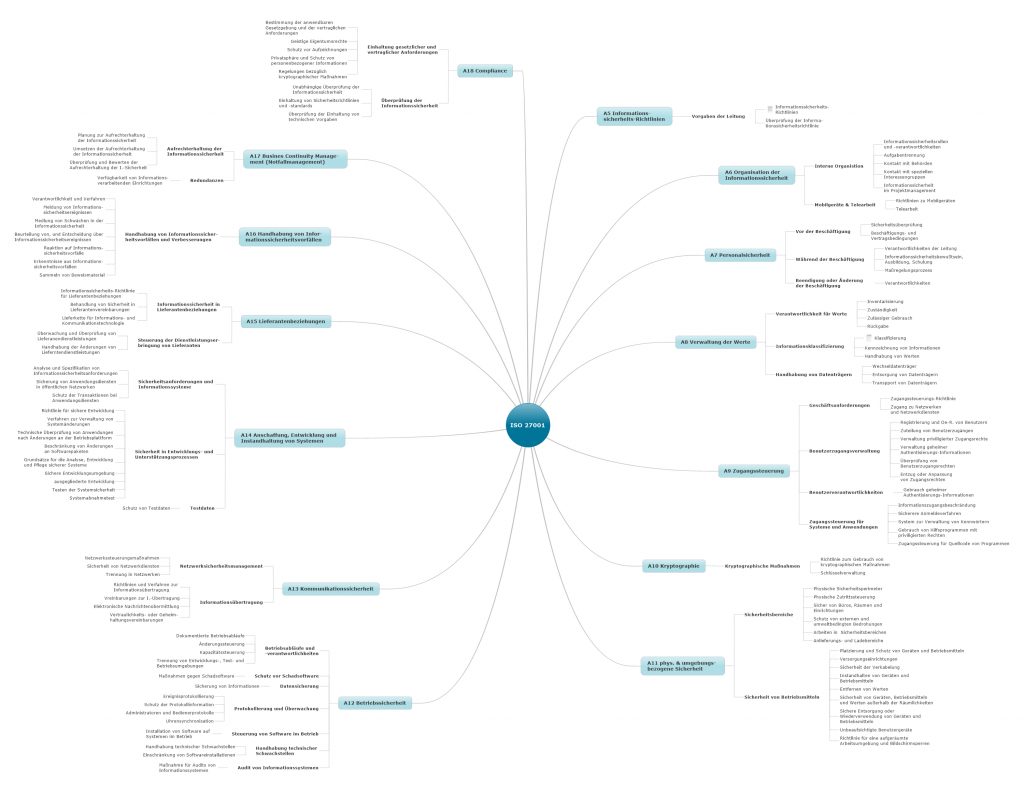

Kommen wir nun speziell zu den ISO 27001 Controls (im normativen Anhang A) Wer alle Controls gerne auf einem Blick sehen möchte, schaue sich die folgende Grafik einmal genauer an. Zum Vergrößern einfach auf die Darstellung klicken.

Die 14 Sicherheitsthemen sind hier blau dargestellt. Jedes Thema ist auf eines oder mehrere Ziele heruntergebrochen (zweite Ebene). Mit der Erreichung dieser Ziele gilt das Thema als „erfüllt“. Um zur Erfüllung zu gelangen, wird jedes Ziel nun wiederum durch eine weitere Anzahl von Controls beschrieben (dritte Ebene).

Am Beispiel der Kryptographie lautet das Ziel „Kryptographische Maßnahmen“: Der angemessene und wirksame Gebrauch von Kryptographie zum Schutz der Vertraulichkeit, Authentizität oder Integrität von Informationen ist sichergestellt.

Um dieses Ziel zu erreichen, definieren die ISO 27001 Controls hier zwei Maßnahmen

- Eine Richtlinie zum Gebrauch von kryptographischen Maßnahmen mit folgender Anweisung: Eine Richtlinie für den Gebrauch von kryptographischen Maßnahmen zum Schutz von Informationen ist entwickelt und umgesetzt

- Sowie eine Schlüsselverwaltung, die die Maßnahme wie folgt beschreibt: Eine Richtline zum Gebrauch, zum Schutz und zur Lebensdauer von kryptographischen Schlüsseln ist entwickelt und wird über deren gesamten Lebenszyklus umgesetzt.

Aus diesem Beispiel wird schnell eines deutlich: Die Ziele und Maßnahmen der Controls sind nicht so definiert, dass man direkt mit der Umsetzung der Maßnahmen starten kann. Vielmehr werden hier „Handlungsrahmen“ aufgezeigt. Es bedarf also gerade für Einsteiger der weiteren Erläuterung – und vor allem nützlicher Tools und Vorlagen, um die Welt nicht komplett neu zu erfinden. Wie man an solche Tools und Vorlagen gelangt werde ich im Abschnitt zur Umsetzung genauer beschreiben.

Die ISO 27001 SOA ist das „Herz der Norm“

Kommen wir nun zu einem sehr wesentlichen Punkt der ISO 27001, der SOA. ISO 27001 SOA steht dabei für „Statement of Applicability“ – zu Deutsch: Erklärung zur Anwendbarkeit der ISO 27001. Warum ist die SOA so wichtig?

Sie ist die die wesentliche Verknüpfung zwischen der Risikoeinschätzung und -behandlung und den Maßnahmen der Informationssicherheit ihres Unternehmens. In ihr wird festleget, welche der vorgeschlagenen 114 Maßnahmen aus dem Anhang A der ISO 27001 angewendet werden. Weiterhin wird festgelegt, wie Sie die ausgewählten Maßnahmen umsetzen.

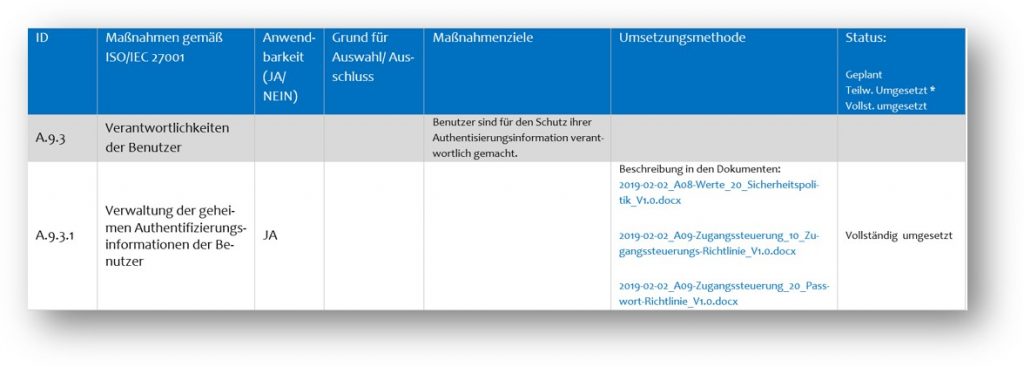

Neben der Funktion als „Bindeglied“ ist die SOA das zentrale Dokument, wenn es um die Zertifizierung geht. Haben Sie die SOA nicht ausreichend beschrieben, erhalten sie kein Zertifikat! Hier ein Auszug aus einer SOA zum besseren Verständnis:

Für das Thema Zugangssteuerung (A9) gibt es zum Punkt „Verantwortlichkeiten der Benutzer“ (A9.3) eine Maßnahme, nämlich A9.3.1 „Verwaltung der geheimen Authentifizierungs-informationen der Benutzer“

In der SOA legen Sie somit fest, ob diese Maßnahmen einbezogen werden oder nicht. Wenn das nicht der Fall ist, muss dies kurz begründet werden. Weiterhin sollten Sie neben den Maßnahmenzielen auch die Methode der Umsetzung kurz beschreiben. In unserem Beispiel wird auf drei Dokumente verwiesen, in denen das im Detail beschrieben ist. Kein MUSS aber ein gern gesehenes KANN ist die Darstellung des Status der Umsetzung.

Eine vollständiges SOA-Dokument umfasst ca. 30 Seiten. Um Ihnen die Arbeit zur Erstellung zu vereinfachen, bieten wir hier die vorausgefüllte Datei hier an. Dieses Dokument, sowie viele weitere Implementierungs-Tools habe ich – wie erwähnt – in einem ISO 27001 Unterstützung-Paket zusammengefasst.

Wie wird die ISO 27001 umgesetzt?

Wird man mit der Umsetzung einer ISO 27001 betraut, kann es passieren, dass man erst einmal schlecht schläft. Unendlich viele neue Begriffe, Themen, Prozesse und Hinweise prasseln auf einen ein, dass man den Wald vor lauter Bäumen nicht mehr sieht. Was hilft, ist eine ISO 27001 Checkliste, an der man sich orientieren kann. Ein weiterer wichtiger Punkt der Umsetzung ist die Festlegung des ISO 27001 Scope (auch Geltungsbereich genannt). Und in diesem Zusammenhang sei auch auf das Interne Audit und das Management-Review verwiesen, die quasi Gradmesser für die Güte der Umsetzung sind.

Warum eine ISO 27001 Checkliste wichtig ist

Starten wir mit der ISO 27001 Checkliste. Wer hier das Netz durchsucht findet einige Hinweise – kann am Anfang aber nicht so recht bewerten, ob diese vollständig sind oder nur einen groben Überblick vermitteln. Eine im Netz verfügbare ISO 27001 Checkliste sollten Sie sich auf jeden Fall anschauen. Sie ist sehr umfangreich und kann hier kostenlos via Download erworben werden.

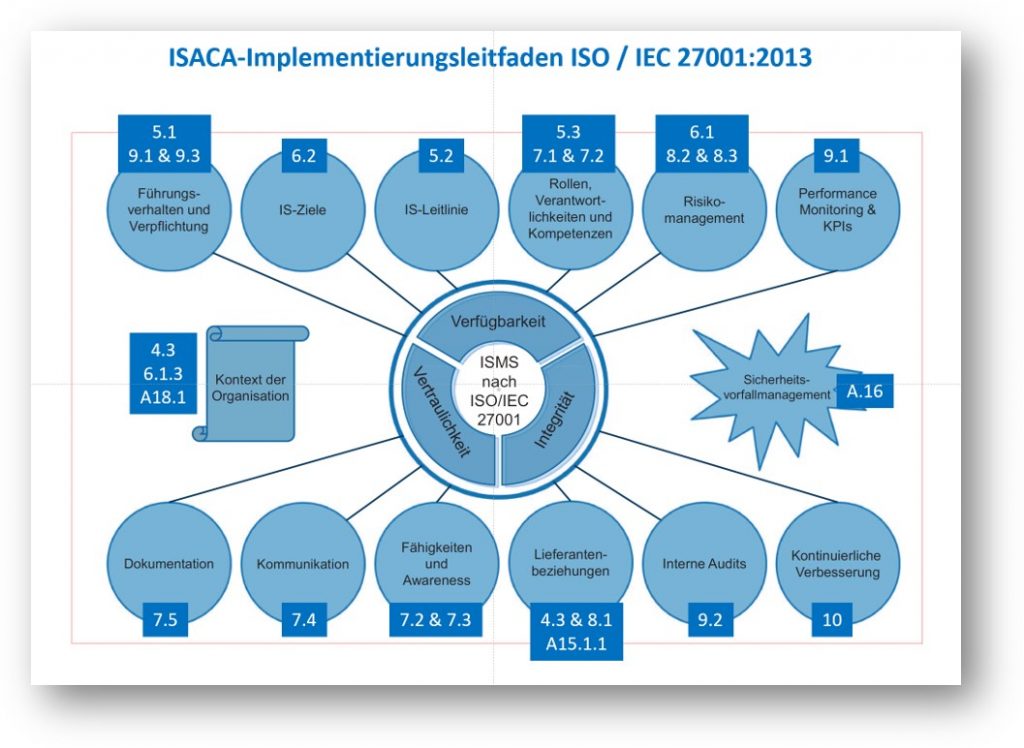

Es ist der Implementierungsleitfaden ISO/IEC 27001:2013 von ISACA Germany Chapter e.V. (Ein Praxisleitfaden für die Implementierung eines ISMS nach ISO/IEC 27001:2013) Diese Checkliste ist nicht nur eine „Aufzählliste, sondern ein echter Leitfaden. Er bezieht sich zwar „nur“ auf das ISMS – dafür ist es aber vollständig (64 Seiten) und verweist zudem auf die Anforderungen an eine „notwendige“ Dokumente, die Sie zur Zertifizierung benötigen. An späterer Stelle werde ich in diesem Beitrag noch speziell auf die Dokumentation der ISO 27001 eingehen.

Es gibt allerdings einen Punkt, der mich am Anfang etwas verwirrt hat, und das ist die Reihenfolge, in der die Punkte beschrieben werden. Ich habe ja bereits die Inhalte der ISO 27001 anhand der Kapitel vorgestellt. Der ISACA-Leitfaden beschreibt hingegen die Themen. So heißt es auch im ersten Abschnitt:

„Der vorliegende Implementierungsleitfaden orientiert sich an den wesentlichen Themenbereichen der Norm ISO/IEC 27001:2013, allerdings ohne erneut die Abschnittsstruktur des Standards identisch wiederzugeben. Vielmehr werden die relevanten Themenbereiche eines ISMS nach ISO/IEC 27001:2013 als »Bausteine« beschrieben, die sich in der Praxis als relevant und erforderlich erwiesen haben.“

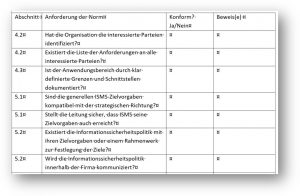

Die folgende Grafik stellt eine Brücke zu den Kapiteln her und erleichtert Ihnen so die Zuordnung zur Norm:

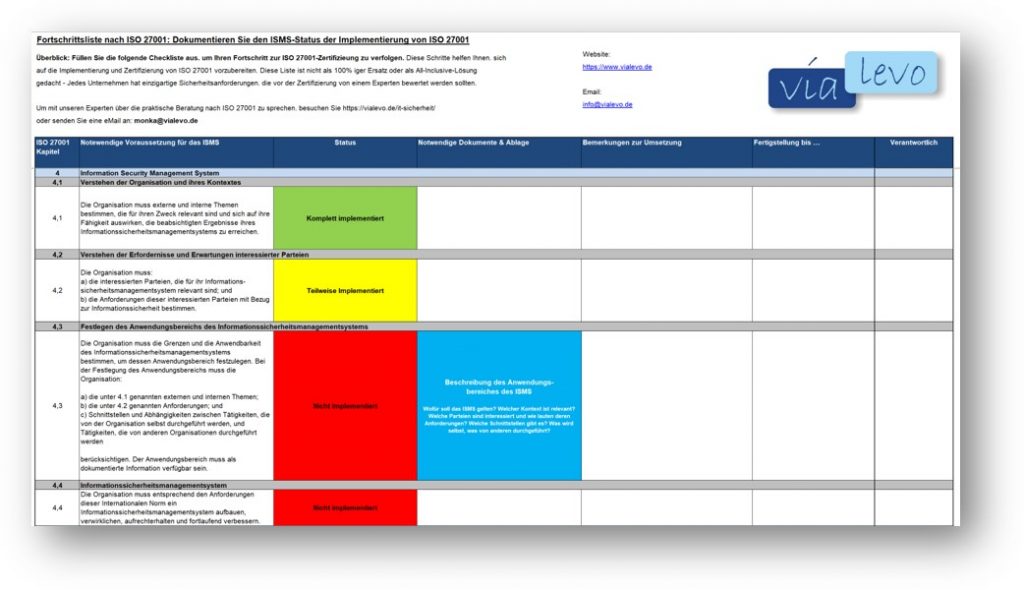

Neben einem Leitfaden benötigt man in der Regel eine ISO 27001 Checkliste, in der sie den Bearbeitungsstand eintragen und z.B. vor einem Gremium präsentieren möchten. Solch eine Liste spart viel Arbeit und strukturiert das Vorgehen. Ich arbeite seit vielen Projekten mit der folgenden Liste, die Sie ebenfalls gerne hier als Mustervorlage verwenden können.

Die Liste umfasst die Nachverfolgung des kompletten ISMS als auch alle 114 Controlls in einer weiteren separaten Darstellung. In jedem Kapitel wird angegeben, welchen notwendigen Dokumente Sie benötigen. Zudem kann man über das Statusfenster einblenden, was schon abgearbeitet und was noch zu erledigen ist. Auch diese Liste gehört zu den bewährten ISO 27001 Tools, die in einem Paket zusammengefasst sind.

Auf den Geltungsbereich kommt es an: Der ISO 27001 Scope

Ein Informationssicherheitsmanagementsystem muss nicht immer für eine ganze Organisation gelten. Allerdings stellt gerade die Definition eines passenden Anwendungs- oder Geltungsbereiches (scope) eine große Herausforderung dar. Wichtig ist, dass die Beschreibung des ISO 27001 Scope letztendlich auch auf Ihrer Urkunde steht. Denn die Prüfung und Zertifizierung bezieht sich genau auf diesen abgegrenzten Bereich. Aus Kundensicht macht es daher schon Sinn, genauer hinzuschauen, ob das Zertifikat den Kundenbereich betrifft. Sollte man daher nicht gleich das gesamte Unternehmen in den Scope nehmen? Ja und Nein …Es hängt von der Intentionen ab. Zur Bestimmung eines passenden ISO 27001 Scope können die folgenden Fragestellungen eine gute Hilfestellung leisten:

- Welche (Teil-)Organisation oder Organisationseinheit soll vom ISMS abgedeckt werden?

- Was sind die (informationsverarbeitenden) Prozesse und die zugehörigen Datenflüsse?

- Welche „dritte“ Parteien sind zu berücksichtigen (Kunden, Mitarbeiter, Lieferanten, Aufsichtsbehörden, …) und welche Anforderungen stellen Dritte an die Organisation (besonders auch rechtlicher Natur) – und welche (impliziten) Erwartungen haben sie an die Organisation?

- Wieviel Zeit und Ressourcen ist man bereit in einen großen Geltungsbereich zu investieren?

Beachten Sie aber vor allem eines: Eine konkrete Anforderung an Größe und Struktur des Geltungsbereichs gibt es nicht. Nicht ganz unwesentlich ist in diesem Zusammenhang der Kostenaspekt. Der Aufwand der späteren Auditierung orientiert sich nämlich an der Anzahl der Mitarbeiter im Geltungsbereich. D.h. die Kosten für die Zertifizierung stehen in direktem Zusammenhang zur Personalgröße des Geltungsbereichs. Und hier gibt es teilweise erhebliche Differenzen, wenn eine bestimmte Anzahl von Mitarbeitern im Geltungsbereich überschritten werden. Dies sollte nicht handlungsweisend sein – aber dennoch Beachtung finden. Informieren Sie sich daher frühzeitig beim Zertifizierer ihrer Wahl, welche Staffeln es hier gibt.

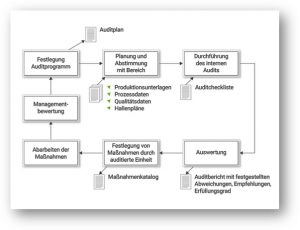

Was ist ein ISO 27001 Internes Audit?

Wenn Sie das Normsystem einmal aufgebaut haben und kurz vor der Zertifizierung stehen, empfehle ich Ihnen ein ISO 27001 internes Audit. Dieses muss insbesondere nach der Zertifizierung regelmäßig durchgeführt werden – ich empfehle es aber auch schon vor der Zertifizierung, weil es dann die „halbe Miete“ ist. Und dies aus folgendem Grund: Während der Erst-Zertifizierung wird sich der Auditor sehr genau anschauen, wie der Stand der Umsetzung ist – und was nach dem offiziellen Start bereits eingeführt und verbessert wurde.

Ein Audit wird im Allgemeinen als „intern“ bezeichnet, weil es in der Verantwortung der Organisation selbst liegt, die Auditkriterien und den Umfang des Audits festzulegen. Oftmals wird unter einem Audit tatsächlich nur das simple Abhaken von Checklisten von einem Mitarbeiter verstanden. Das sollte aber keinesfalls so sein. Die Vorgaben der ISO/IEC 27001 sind bewusst so allgemein beschrieben, damit sie von Organisationen aller Art und unabhängig von Größe, Struktur und Branche umgesetzt werden können. Dieser Gestaltungsspielraum verlangt vom Auditor viel Erfahrung, um die Angemessenheit der Umsetzung entsprechend beurteilen zu können. Auf jeden Fall haben Sie einen großen Vorteil, wenn Sie ein internes Audit professionell geplant und umgesetzt haben – dies bei der Erstzertifizierung überzeugend darlegen können.

Wie läuft nun solch ein ISO 27001 internes Audit im Einzelnen ab? Die folgende Grafik gibt hier einen guten Überblick:

Das BSI stellt in diesem Zusammenhang eine kostenlose Textvorlage zur Verfügung, die ich für sehr gut halte.

Das BSI stellt in diesem Zusammenhang eine kostenlose Textvorlage zur Verfügung, die ich für sehr gut halte.

Lediglich in Kapitel 3.5 der Vorlage wird von der „Umsetzung der IT-Grundschutz-Bausteine“ gesprochen. Das BSI hat hier eine eigene Systematik, dazu später mehr. Ersetzen Sie den Begriff „Grundschutz-Bausteine“ daher gegen „ISO 27001 Controls“ und sie haben einen vollständigen Leitfaden, der zugleich auch als Checkliste für interne Audits gilt.

Das ISO 27001 Management Review – nice to have?

Ein Management Review (also ein Rückblick) sollte nach jedem internen Audit erfolgen. Das Management muss sicherstellen, dass alle nötigen Aufgaben durchgeführt werden und das ISMS die gewünschten Ergebnisse erzielt, um ggf. nötige Korrekturmaßnahmen einzuleiten.

In Abschnitt 9.3 der ISO 27001 werden Ihre Führungskräfte daher ersucht, wichtige Entscheidungen zu treffen und zu verantworten, die erhebliche Auswirkungen auf das ISMS des Unternehmens haben. Dahinter steht die Forderung nach einer gewissen Systematik.

So benötigt Ihre Informationssicherheit möglicherweise eine spezielle Investition oder Ihr vorhandener alternativer Standort muss in den Scope eingebunden werden. Alle diese Probleme erfordern Entscheidungen der Unternehmensleitung. Die Überprüfung durch das Management ist genau der Ort, um diese Entscheidungen zu treffen. Sie können diese Managementüberprüfung z.B. im Rahmen eines regelmäßigen Treffens Ihrer Top-Führungskräfte durchführen. Der Tagesordnungspunkt wäre dann: Informationssicherheit – Grad der Umsetzung & Bewertung der Risiken. Die eingangs erwähnte Systematik besteht kurz gesagt in Folgendem: Bei einem ISO 27001 Management Review müssen Ergebnisse als auch Entscheidungen zu Möglichkeiten der fortlaufenden Verbesserung, als dokumentierte Information dokumentiert und nachweisbar aufbewahrt werden.

In diesem Zusammenhang haben sich in der Praxis einige Dokumente als zielführend erwiesen:

- Ein Dokument, welches die Ableitung und Bewertung von Risiken aus festgestellten Abweichungen zwischen strategischen IS-Zielen und dem Zielerreichungsgrad schriftlich festhält, idealerweise als ISO 27001 Risikobehandlungsplan.

- Dokumente, die als Nachweise zur Berichterstattung an die Geschäftsführung bzw. das Management vorgehalten werden, z.B. in Form von Präsentationen, Protokollen oder Reports.

Auch für diesen Punkt habe ich eine Vorlage für ein ISO 27001 Management Review in das Unterstützung-Paket beigefügt

Tipp: Erstellen Sie eine ISO 27001 audit checklist xls

Hier noch eine weitere Empfehlung für die Durchführung eines internen Audits – bzw. die Vorbereitung auf ein Zertifizierungs-Audit: Benutzen Sie ISO 27001 audit checklist als Exceldatei. Wir haben Ihnen ebenfalls im Unterstützungs-Paket für alle Kapitel und Anhänge die gängigsten Fragen, die im Audit gestellt werden können, zusammen gestellt, wie die folgende Grafik zeigt.

Wie wird die ISO 27001 dokumentiert?

Die Dokumentation ist das Gerüst der Norm. Mit der Dokumentation legen Sie fest, wie genau die Informationssicherheit in den wesentlichen Bereichen Ihres Unternehmens definiert wird.

Welches sind die ISO 27001 erforderlichen Dokumente?

Aber nicht alle Dokumente sind zwingend vorgeschrieben. Diejenigen Dokumentationen, die bei einer Zertifizierung jedoch erwartet werden, habe ich fett markiert. Wie sie sehen, sind große Teile des ISO 27001 Controll-Teil optional. Dieser wird nämlich durch die Risikoanalyse festgelegt. In der Realität werden aber die meisten Controll-Bereiche einbezogen. Und daher gilt als Regel: Sofern ein Aspekt aus dem ISO 27001-Controll-Bereich in Ihrem Scope ist und mittels der Risikoanalyse als relevant bewertet wurde, dann sollten Sie das entsprechende Dokument auch erstellen!

DOKUMENTE DES ISO 27001 ISMS

- Anwendungsbereich von ISMS (Abschnitt 4.3)

- Informationssicherheitspolitik und Ziele (Abschnitte 5.2 und 6.2)

- Risikobewertungs- und Risikobehandlungsmethodik (Abschnitt 6.1.2)

- Anwendbarkeitserklärung (Abschnitt 6.1.3 d)

- Risikobehandlungsplan (Abschnitte 6.1.3 e und 6.2)

- Risikobewertungsbericht (Abschnitt 8.2)

- Definition der Sicherheits-Rollen und Verantwortlichkeiten (Abschnitte A.7.1.2 und A.13.2.4)

- Aufzeichnungen über Schulungen, Fähigkeiten, Erfahrung und Qualifikationen (Abschnitt 7.2)

- Verfahren zur Lenkung von Dokumenten (Abschnitt 7.5)

- Kontrollen für die Verwaltung von Aufzeichnungen (Abschnitt 7.5)

- Überwachungs- und Messergebnisse (Abschnitt 9.1)

- Internes Audit-Programm & Ergebnisdokumentation (Abschnitt 9.2)

- Verfahren für interne Audits (Abschnitt 9.2)

- Ergebnisse aus Managementbewertungen (Abschnitt 9.3)

- Verfahren für Korrekturmaßnahmen (Abschnitt 10.1)

DOKUMENTATION DER ISO 27001 CONTROLLS

- Bring Your Own Device (BYOD)-Richtlinie (Abschnitt A.6.2.1)

- Richtlinie für Mobilgeräte und Telearbeit (Abschnitt A.6.2.1)

- Verzeichnis der Assets (Abschnitt A.8.1.1)

- Akzeptable Nutzung von Assets (Abschnitt A.8.1.3)

- Richtlinie zur Informationsklassifizierung (Abschnitte A.8.2.1, A.8.2.2, und A.8.2.3)

- Richtlinie für Zugriffskontrolle (Abschnitt A.9.1.1)

- Passwort-Richtlinie (Abschnitte A.9.2.1, A.9.2.2, A.9.2.4, A.9.3.1, und A.9.4.3)

- Richtlinie für Entsorgung und Vernichtung (Abschnitte A.8.3.2 und A.11.2.7)

- Verfahren für Arbeiten in Sicherheitsbereichen (Abschnitt A.11.1.5)

- Clear Desk und Clear Screen-Richtlinie (Abschnitt A.11.2.9)

- Change-Management-Richtlinie (Abschnitte A.12.1.2 und A.14.2.4)

- Betriebsverfahren für das IT-Management (Abschnitt A.12.1.1)

- Backup-Richtlinie (Abschnitt A.12.3.1)

- Protokolle über Anwenderaktivitäten, Ausnahmen und Sicherheitsereignisse (Abschnitte A.12.4.1 und A.12.4.3)

- Richtlinie für Informationstransfer (Abschnitte A.13.2.1, A.13.2.2, und A.13.2.3)

- Prinzipien des sicheren System Engineering (Abschnitt A.14.2.5)

- Sicherheitspolitik für Lieferanten (Abschnitt A.15.1.1)

- Incident Management-Verfahren (Abschnitt A.16.1.5)

- Geschäftsauswirkungsanalyse (Abschnitt A.17.1.1)

- Verfahren für betriebliche Kontinuität (Abschnitt A.17.1.2)

- Übungs- und Testplan (Abschnitt A.17.1.3)

- Wartungs- und Überprüfungsplan (Abschnitt A.17.1.3)

- Strategie für betriebliche Kontinuität (Abschnitt A.17.2.1)

- Gesetzliche, behördliche und vertragliche Anforderungen (Abschnitt A.18.1.1)

Eine weitere Empfehlung, die ich Ihnen geben möchte, ist: Gestalten Sie alle Dokumente einheitlich, denn hier reagieren die Auditoren sehr sensibel. Folgende Teile sollte jedes Dokument enthalten:

- Den Namen und das Logo der Organisation

- Den Titel des Dokuments

- Ein Übersichtsblock mit folgenden Aspekten:

Version:

Erstellt von:

Genehmigt von:

Datum der Version:

Unterschrift: - Eine Änderungsprotokollierung mit folgenden Punkten:

Datum, Version, Erstellt von, Beschreibung der Änderung - Ein Inhaltsverzeichnis mit max. zwei Ebenen

- Eine aussagekräftige Kopf- und Fußzeile (Dokumententitel, Version, Seite, Organisation, Vertraulichkeitsstufe)

- Ein Kapitel, in dem der Zweck des Dokuments beschrieben wird

- Verweise auf Referenzdokumente

- Die Hauptkapitel, um die es im Dokument geht

- Kennzahlen, die in diesem Zusammenhang erfasst werden

- Gültigkeit des Dokuments und Handhabung

- Datum, Unterschrift und Stellenbezeichnung des Verantwortlichen

- Anhänge

Aus meiner Erfahrung gibt es zwei Vorgehensweisen beim Aufbau der Dokumentierung einer ISO 27001: Die eine besteht darin, dass der Verantwortliche Informationssicherheitsbeauftragte vorgefertigte Musterdokumente kauft und die Inhalte anschließend dem Unternehmen anpasst. Die zweite Vorgehensweise basiert auf schon vorhandenen Dokumenten – die meist allerdings nicht vollständig sind. Beide Varianten sind möglich, allerdings zeitlich unterschiedlich anspruchsvoll. Bestehende Dokumente auf die ISO 27001-Systematik zu „trimmen“ ist zeitintensiver und erfordert eine disziplinierte Vorgehensweise. Das lässt sich sehr schön an einem Beispiel verdeutlichen:

Nehmen wir Bring Your Own Device (BYOD)-Richtlinie aus Abschnitt A.6.2.1. Hierin sollte festgelegt werden,

- Wem die Nutzung von BYOD gestattet ist

- Welche Geräte erlaubt sind

- Eine nähere Beschreibung der zulässigen Nutzung

- Die Darstellung besonderer Rechte

- Ein Verfahren der Rückvergütung

- Der Umgang mit Sicherheitsverstößen

- Trainings- und Awareness-Maßnahmen für die Mitarbeiter

In vielen Unternehmen gibt es in der Regel diese Festlegungen und Beschreibungen – allerdings meist in unterschiedlichen Dokumenten. Eine typische Situation im Audit besteht dann im Suchen nach den Inhalten. Beispielsweise wenn der Auditor nach der Darstellung der „besonderen Rechte“ oder „dem Umgang mit Sicherheitsverstößen“ fragt.

Die Erstellung oder der Kauf von kapitelbezogenen Dokumenten hat hier seine Vorteile, da zu jedem ISO-Thema alle Beschreibungen direkt vorhanden sind. Das muss aber nicht heißen, dass eine ursprünglich gewachsene Dokumentation nun ad acta gelegt wird. Ich empfehle hier eine Matching-Liste. Im ISO 27001 Unterstützungs-Paket liegt solch eine Datei in Excel-Form bei. Mit dieser können Sie zwei Wege beschreiten:

- Wenn Sie eigene Dokumente erstellen, sind die Kapitel und Hauptaspekte, die der Zertifizierer erwartet, bereits beschrieben. Sie können sie einfach übernehmen

- Wenn Sie eigene Dokumente im Unternehmen bereits erstellt haben, können Sie diese Liste als Checkliste einsetzten, und die geforderten Dokumentationsinhalte der ISO mit den Passagen in Ihren Dokumenten verknüpfen.

Wie erhält man eine ISO 27001 Zertifizierung?

Ein erster Schritt für eine Zertifizierung ist die Entscheidung der Organisation, welche Art der Zertifizierung gewünscht ist. Grundsätzlich ist es möglich, direkt nach ISO 27001 zu zertifizieren oder eine „ISO 27001-Zertifizierung auf Basis IT-Grundschutz“ durchzuführen. Die zweite Möglichkeit ist etwas aufwendiger – dazu später mehr.

Die Zertifizierung selbst führt ein unabhängiger und zertifizierter Auditor in einem genau festgelegten Prozess durch. Für die Erteilung des Zertifikats ist eine definierte Erfüllungsquote aller Anforderungen und Maßnahmen zu erreichen. Zertifikate sind meist drei Jahre gültig. In der Regel erfolgt ein jährlicher Überwachungsaudit zur Bestätigung des Zertifikats.

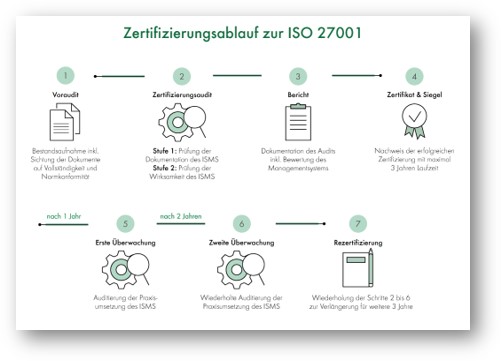

Wie ist der Ablauf der ISO 27001 Zertifizierung?

Ein Zertifizierungsprozess dauert in der Regel zwischen drei und fünf Wochen. Bereits bei der Planung berücksichtigen der Zertifizierer Ihre individuellen Anforderungen und die Dringlichkeit Ihrer Zertifizierung. Den genauen Aufwand, sowie Dauer und Kosten legt er mit Ihnen gemeinsam vor dem Zertifizierungsprozess fest. Am Beginn jedes Zertifizierungsverfahrens steht daher ein Informationsgespräch.

Wie beauftragt man einen ISO 27001 Zertifizierer?

Sind Sie mit dem gestellten Angebot zufrieden, wird die Zertifizierungsstelle beauftragt. Nachdem Sie eine Auftragsbestätigung erhalten haben, beginnt der Zertifizierungsprozess mit einer gemeinsamen terminlichen Abstimmung mit dem oder der verantwortlichen Auditor/in.

ISO 27001 Voraudit – optional

Auf Wunsch kann ein Voraudit durchgeführt werden. Dies ist aber keine notwendige Voraussetzung zur Zertifizierung. Wenn Sie – wie bereits erwähnt – ein gutes internes Audit durchgeführt haben, sind Sie gut vorbereitet.

Was geschieht im ISO 27001 Zertifizierungsaudit – Stufe 1?

Das Stufe-1-Audit dient zur Feststellung Ihrer Zertifizierungsfähigkeit. Standortspezifische Bedingungen werden beurteilt und notwendige Informationen bezüglich des Geltungsbereichs gesammelt. Folgende Aspekte werden zentral in der Auditstufe 1 behandelt:

- Prüfung der Dokumentation auf Konformität und Vollständigkeit im Abgleich mit den jeweiligen Normanforderungen.

- Den Status der Implementierung des Managementsystems im Unternehmen. Hier steht folgende Frage im Vordergrund: Lässt das vorhandene Management sowie der Implementierungsgrad des Managementsystems in der Organisation grundsätzlich eine Zertifizierung zu oder fehlen noch entscheidende Details?

Vor Durchführung der Auditstufe 2 wird mit dem erlangten Wissen zu Ihrer Organisation und dem Managementsystem eine Auditplanung für das eigentliche Zertifizierungsaudit erstellt und mit Ihnen abgestimmt.

Was geschieht im ISO 27001 Zertifizierungsaudit – Stufe 2?

Im Rahmen der Stufe 2 wird in Ihrem Unternehmen die Wirksamkeit des eingeführten Managementsystems überprüft. Dabei werden in Abteilungen bzw. Organisationseinheiten und entlang der Prozessketten Stichproben zu allen Anforderungen gezogen.

Grundlagen der Auditierung sind, die Auditplanung, die jeweilige Zertifizierungsnorm bzw. darin festgelegte einzelne Normforderungen, die organisationsspezifischen Dokumente sowie die Prüfung der allgemeinen und branchenspezifischen Grundlagen (Gesetze, weiterführende, branchenspezifische, erforderliche Normierungen,..)

Nach Auswertung und Bewertung der Ergebnisse werden Ihnen im Rahmen des Abschlussgesprächs bereits das Auditergebnis sowie eventuelle Mängel bzw. Abweichungen mitgeteilt. Bei Abweichungen werden Korrekturmaßnahmen festgelegt. In weiterer Folge werden eine Ursachenanalyse und eine jeweilig nachgewiesene Maßnahme nochmals durch das Auditteam verifiziert.

Geschafft: Das ISO 27001 Zertifikat

Die tatsächliche Zertifizierung wird nach erfolgter Auditierung und Berichtslegung auf Basis des Auditberichtes durch die jeweilige Zertifizierungsstelle ausgesprochen. Ein Zertifikat wird für eine Laufzeit von 3 Jahren ausgestellt. Um die Gültigkeit des Zertifikates über die gesamte Laufzeit aufrecht zu erhalten, ist die jährliche Durchführung bzw. der jeweils positive Abschluss eines Überwachungsaudits (12 Monate und 24 Monate nach Ausstellung des Zertifikates) erforderlich.

Es geht weiter – das ISO 27001 Re-Zertifizierungs-Audit

Dieses muss vor Ablauf der Gültigkeit des Zertifikats (i. d. Regel nach drei Jahren) durchgeführt werden. In einem Re-Zertifizierungsaudit werden wie bei einem Zertifizierungsaudit alle Forderungspunkte stichprobenartig überprüft. Der Aufwand dieses wiederholenden Zertifizierungsverfahrens ist gegenüber einem Erstzertifizierungsverfahren verkürzt (ca. 2/3 der Auditzeit eines Erstzertifizierungsverfahrens).

Nach positiver Zertifizierungsentscheidung wird erneut ein Zertifikat mit einer Gültigkeit von drei Jahren ausgestellt, welches abermals über jährliche Überwachungsaudits bestätigt wird.

Das ISO 27001 Audit – Die Rolle der DAkks

Die Durchführung eines ISO 27001 Audit durch die Prüforganisationen (Zertifizierer) wird nicht nur durch den jeweiligen Standard bestimmt, nach dem ein Unternehmen auditiert werden soll. Auch das Prüfunternehmen selbst unterliegt Regelungen. Die Gutachter der Akkreditierungsstelle (in Deutschland ist das DAkkS) prüfen regelmäßig, ob die Regeln eines ISO 27001 Audit auch eingehalten werden. Die Deutsche Akkreditierungsstelle GmbH (DAkkS) ist eine privatwirtschaftliche Organisation, die die Funktion der nationalen Akkreditierungsstelle der Bundesrepublik Deutschland wahrnimmt.

Für Zertifizierungsaudits durch eine akkreditierte Zertifizierungsstelle gelten die Bestimmungen aus der ISO 27006 und ISO 17021. Diese Normen regeln somit jedes ISO 27001 Audit bis ins Detail: Sie beschreiben die genaue Vorgehensweise bei einem Prüfverfahren genauso wie die erforderlichen Soft Skills des Auditors, der demnach beispielsweise aufgeschlossen, entscheidungsfähig, integer und aufnahmefähig sein soll.

ISO 27001 Zertifizierungskosten – Welche Kosten kommen auf das Unternehmen zu?

Nun zu den ISO 27001 Zertifizierungskosten: Um im KMU-Bereich ein Projekt zur Zertifizierung nach ISO 27001 überhaupt auf die Beine zu stellen, braucht es etwa 30 bis 50 Personentage – und einen Verantwortlichen. Eine Zertifizierung kann bei konzentrierter Vorgehensweise nach einem Jahr erfolgen. Nach etwa einem halben Jahr sind die Grundlagen geschaffen. Das bedeutet: es existiert ein umfangreiches Sicherheitskonzept, welches bei gewissenhafter Umsetzung wenige Schwachstellen besitzt.

Sie können auch hier unterschiedliche Wege beschreiten, um die Zertifizierungskosten oder die Zeit zu senken. Im ersten Fall betrauen Sie einen Mitarbeiter mit der Einführung einer ISO 27001. Je nach Vorkenntnissen wird die Einführung und Umsetzung dann aber bis zu zwei Jahren betragen.

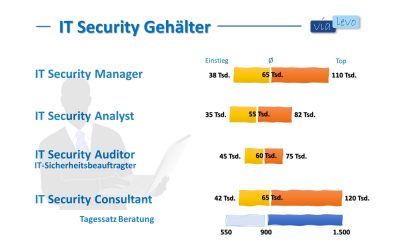

Wenn sie einen externen Experten beauftragen werden die ISO 27001 deutlich höher ausfallen. Die Kosten für einen Beratungstag liegen zwischen 800 und 1.500 Euro. Sie haben dafür eine hohe Wahrscheinlichkeit, dass Sie das gewünschte Zertifikat nach einem Jahr auch Ihren Kunden und Geschäfts-Partnern (wenn Sie z. B. Zulieferer sind) präsentieren können.

Es gibt noch einen dritten Weg, der einen guten Ausgleich zwischen akzeptablen ISO 27001 Zertifizierungskosten und einem angemessenen Zeitrahmen darstellt. Beauftragen Sie einen Experten als Coach für einen Mitarbeiter. Der Mitarbeiter sollte die Rolle eines Informationssicherheitsbeauftragten (ISB) erhalten. Ziel ist es, dass der Experte die Planung für die Einführung verantwortlich übernimmt – und der ISB die dazu notwendigen Arbeiten intern durchführt. Damit wird der Experte mit seiner Erfahrung und seinem Know-How genau dort eingesetzt, wo es für einen Anfänger kostspielig, zeitintensiv und riskant werden kann.

Selber ISO 27001 Lead Auditor werden?

Nicht wenige Informationssicherheitsbeauftragte (ISB) spielen nach erfolgreicher Einführung der ISO 27001 mit dem Gedanken, anschließend auch ISO 27001 Lead Auditor zu werden.

Wenn Sie als Auditor für eine Zertifizierungsstelle tätig werden möchten oder im Bereich ISMS externe Audits durchführen möchten, ist ein IRCA zertifiziertes Seminar „ISMS Auditor/Lead Auditor nach ISO/IEC 27001“ eine gute Lösung. Es sind allerdings eine Reihe von Schritten und eine Menge an Lernstoff zu bewältigen:

- Erfahrung sammeln – Sie müssen zumindest vier Jahre Erfahrung in der Informationstechnologie haben, davon zumindest zwei Jahre in einem Job im Zusammenhang mit Informationssicherheit.

- Eine Prüfung bestehen – Ein typischer ISO 27001-Auditleiter-Kurs dauert 5 Tage und am fünften Tag müssen Sie die schriftliche Prüfung bestehen. Sie müssen daher einen beträchtlichen Aufwand investieren, nicht nur für das Lernen für die Prüfung, sondern auch durch Ihre Teilnahme am Kurs während der gesamten 5 Tage

- Eine Zertifizierungsstelle finden – Sie müssen eine Zertifizierungsstelle ausfindig machen, welche einen ISO 27001 Zertifizierungsauditor benötigt – das kann sich als schwierige Aufgabe herausstellen, da die meisten Zertifizierungsstellen bereits genügend externe Auditoren haben.

- Zertifizierungs-Trainings absolvieren – Wenn Sie eine Zertifizierungsstelle finden, die Interesse hat, bedeutet das nicht, dass Sie sofort mit dem Auditieren beginnen – Die ISO 27006 verlangt von Ihnen, dass Sie ein Trainingsprogramm absolvieren, in welchem Sie an echten Zertifizierungsaudits teilnehmen und wo Sie lernen, wie solche Audits durchzuführen sind. Üblicherweise dauert diese Trainee-Ausbildung 20 Audit-Tage, nach denen Sie berechtigt sind, ISMS-Audits als Teil des Audit-Teams durchzuführen.

- Audit-Erfahrung erwerben – Um ein ISO 27001-Auditleiter zu werden, d.h. ein Team von Auditoren zu leiten, das ISO 27001 Audits durchführt, müssen Sie Erfahrungen aus zumindest drei vollständigen ISMS-Audits nachweisen können.

Der Weg ist also nicht einfach. Aber Sie erwarten ja auch von einem Experten, dass er weiß, wovon er spricht.

Welche verwandten Sicherheitsnormen gibt es für die ISO 27001?

Ich habe bereits erwähnt, dass die ISO 27001 auch vom Bundesamt für Sicherheit (BSI) in Deutschland „adaptiert“ wurde. Grundsätzlich hat das BSI einen eigenen Ansatz. Dieser nennt sich IT-Grundschutz. vialevo hat diesen im Rahmen einer Übersicht für die Informationssicherheit in einem Video und einem Beitrag diesen Ansatz näher beschrieben.

Was genau ist die ISO 27001 BSI?

Was hat es nun mit der ISO 27001 nach BSI auf sich? Ist dies ein gänzlich neuer Ansatz? Die Antwort ist: JEIN.

Denn sowohl die internationale Norm ISO/IEC 27001 (nativ) als auch die deutsche ISO 27001 auf Basis IT-Grundschutz (BSI-Grundschutz) erlauben die Prüfung und Zertifizierung eines Informationssicherheits-Managementsystems (ISMS). Beide Normen haben eine größere inhaltliche Schnittmengen, unterscheiden sich jedoch in der Methodik.

Fangen wir mit den Gemeinsamkeiten an:

In der Informationssicherheit werden von Unternehmen jeweils geplante, dokumentierte und funktionierende Prozesse erwartet. Diese haben die Funktion, die Informationssicherheit aufzubauen, zu kontrollieren und laufend zu verbessern. Sind die Voraussetzungen erfüllt und nach Prüfung durch einen Auditor gegenüber der Zertifizierungsstelle bestätigt, kann ein offizielles Zertifikat ausgestellt werden. Diese Zertifikate haben grundsätzlich eine Gültigkeit von drei Jahren bevor sie erneuert werden müssen.

Der wesentliche Unterschied zwischen beiden Ansätzen liegt darin, wie sie formal aufgebaut sind und wie eine Zertifizierung erreicht werden kann.

Die ISO 27001 konzentriert sich auf den Prozess an sich. Die relevanten Regelungen sind mit knapp 50 Seiten Text eher gering ausformuliert. Bei diesem Ansatz hat das Unternehmen die Aufgabe, selbst geeignete Verfahren und Maßnahmen zu finden und umzusetzen, um die identifizierten und analysierten Risiken auf ein akzeptables Niveau zu senken. Die Norm gibt hierfür 114 Maßnahmen vor, die ebenfalls sehr allgemein gehalten sind.

Bei der ISO 27001 auf Basis IT-Grundschutz sind die Prozesse selbstverständlich auch bedeutend, allerdings werden in den mehrere tausend Seiten starken Grundschutz-Katalogen typische Gefährdungen bereits bewertet und eine Vielzahl konkreter Maßnahmen empfohlen. Es gilt, diesen angemessen entgegenzuwirken. Der gesamte Umfang an zu prüfenden Fragestellungen ist jedoch deutlich höher als bei der ISO 27001 im Original. Zudem wird der Fokus mehr auf die „technische“ IT-Sicherheit gelegt.

Für kleinere und mittlere Unternehmen ist der BSI-Ansatz nur bedingt empfehlenswert. Es lohnt sich aber, die kostenlos verfügbaren Kataloge downzuloaden. Denn das BSI bietet im Gegensatz zur ISO 27001 hiermit einen detaillierten Maßnahmenkatalog an, der bei Letzterem fehlt.

Was unterscheidet die ISO 27001 und ISO 27002?

Was gibt es in der ISO-27000-Normenreihe noch? Da ist zunächst die ISO 27002 zu nennen. Diese greift die Sicherheitsmaßnahmen auf, die in der ISO 27001, Anhang A, definiert werden, und spezifiziert diese. Somit dient die ISO 27002 als ergänzender Leitfaden für die praktische Umsetzung von Maßnahmen im Rahmen des Information Security Management Systems (ISMS) nach ISO 27001.

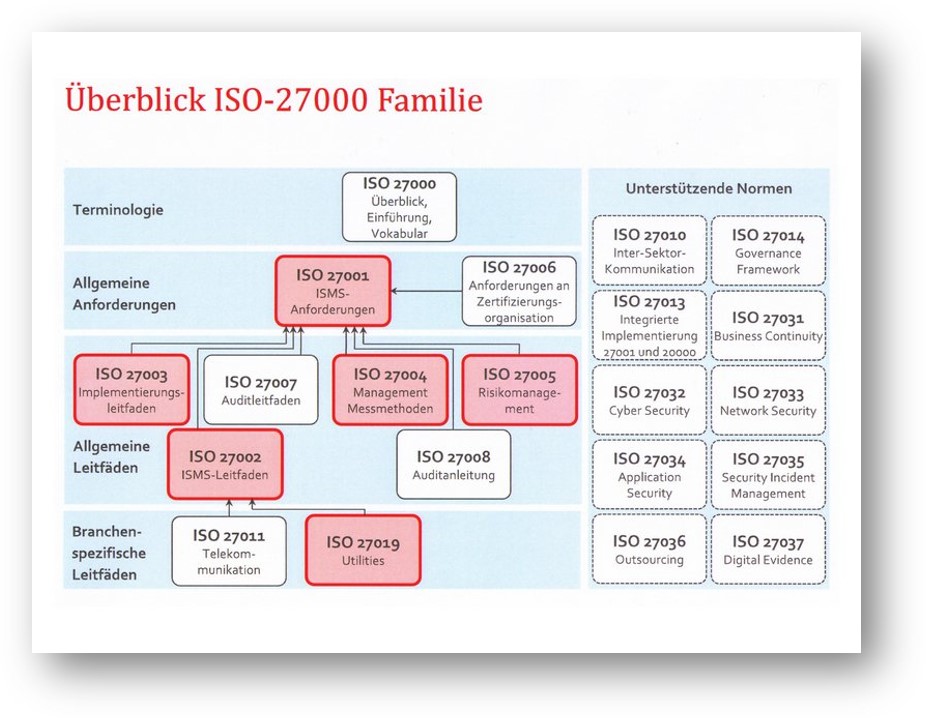

Daneben gibt es noch weitere Normen. Einen guten Überblick gibt die folgende Darstellung:

Quelle: Silicon.de

Quelle: Silicon.de

Die gesamte Normenreihe ISO 2700x besteht mithin aus der Norm ISO 27001, in der die Zertifizierungsanforderungen an ein Information Security Management System (ISMS) definiert sind. Weiterhin aus ISO 27002, die als Leitfaden zur Implementierung dient. ISO 27003 enthält weitere Implementierungsrichtlinien, ISO 27004 definiert die Kennzahlensysteme für ISMS, ISO 27005 beschreibt das Risikomanagement, ISO 27006 beschreibt, wie Institutionen Informationssicherheits-Managementsysteme zertifizieren und ISO 27007 die Richtlinien für das Audit. Daneben gibt es unterschützende Normen, die branchen- und themenspezifische Sicherheitsaspekte näher definieren. Konzentrieren Sie sich als KMU oder Mittelstandsunternehmen aber ausschließlich auf die ISO 27001 – und besorgen Sie sich nach Möglichkeit die ISO 27002, da hier die Maßnahmen genauer ausformuliert sind.

Ein Hinweis zum Schluss

Das war jetzt eine Menge Wissen und Information. Wenn Ihnen nicht sofort klar ist, wie und wo Sie am besten starten mit der Umsetzung eines ISMS nach ISO 27001 – dann kontaktieren Sie uns. Eine Nachfrage ist nicht gleich eine Beauftragung. Wir helfen gerne und auch unverbindlich.

Und wenn Sie bereits wissen, dass Sie konkretere Unterstützung brauchen: vereinbaren Sie gerne ein unverbindliches Erstgespräch, in dem wir Ihnen gerne unsere Vorgehensweise und Konditionen vorstellen. Als zertifizierter Lead Auditor für ISO 27001 beim TÜV Rheinland bin ich seit vielen Jahren in diesem Bereich tätig und weiß, wie Sie sicher die Zertifizierung erlangen.

Beiträge, die ebenfalls für Sie interessant sein könnten

Digital Jetzt – Investitionsförderung für KMU

Hätten Sie mit einem „Mehr“ an Digitalisierung die bisherigen Auswirkungen der Corona-Krise besser bewältigen können? Wenn Sie die Frage ohne weiteres mit „Ja“ beantworten können, dann bietet sich für Sie das Investitionsförderprogramm DIGITAL JETZT an. Das...

Gedanken darüber, wie es nach Corona weitergeht

Die Corona-Krise hat die Welt und die Gesellschaft, wie sie noch vor einem Vierteljahr war, tiefgreifend verändert. Die Menschen erleben eine individuelle Einschränkung, wie sie kaum jemand für möglich gehalten hat. Dies betrifft insbesondere die Welt der...

IT-Security Gehalt – Eine Übersicht

Wieviel verdienen eigentlich Experten in der IT-Securtiy?Wer sich aus Sicht eines MIttelstandsunternehmens der IT- und Informations-Sicherheit kontinuierlich widmen möchte, steht schnell vor einigen wichtigen Fragen:Stellt man einen Experten ein und hat...